انواع آسیبپذیریهای امنیتی شبکه

تنها 14 درصد از کسب و کارهای کوچک توانایی خود را در کاهش خطرات، آسیبپذیریها و حملات سایبری بسیار موثر قلمداد میکنند. این تا حدی به این دلیل است که آسیبپذیریهای امنیتی شبکه به طور مستمر در حال ظهور و تکامل هستند زیرا تبهکاران سایبری همواره به دنبال کشف راههای جدید برای نفوذ به شبکه سازمانها میباشند.

در این مقاله، قصد داریم رایجترین انواع آسیبپذیریهای شبکه را که امنیت سیستمهای سازمان شما را تهدید میکنند، بررسی کنیم.

قبل از شروع، اجازه دهید تعریف کنیم که آسیبپذیری شبکه چیست.

آنچه در این مقاله خواهید خواند

اشتراک گذاری:

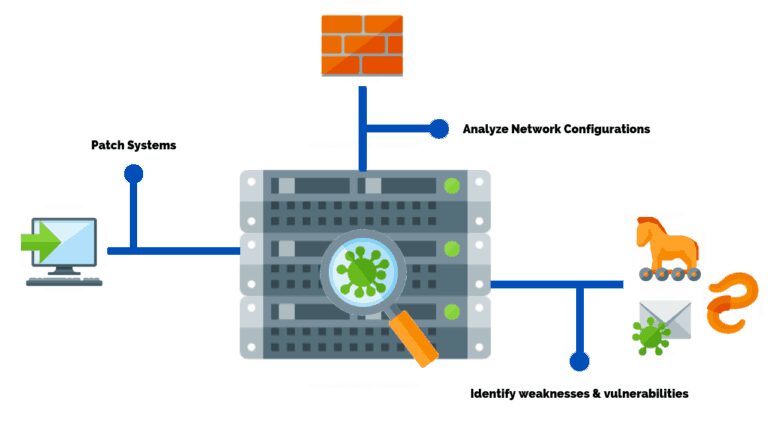

آسیبپذیری شبکه چیست؟

آسیبپذیری شبکه یک ضعف یا نقص در نرمافزار، سختافزار یا پروسههای سازمانی است که سوءاستفاده از آن میتواند منجر به هک و نفوذ به شبکه و نقض امنیت شود.

آسیبپذیریهای غیرفیزیکی شبکه معمولاً شامل نرمافزار یا داده میشوند. به عنوان مثال، اگر یک سیستمعامل (Operating System) با آخرین وصلههای امنیتی بروزرسانی نشود، ممکن است در برابر حملات شبکه آسیبپذیر باشد و یک ویروس، سیستمعامل یا سرویسهایی که روی آن قرار دارد و به طور بالقوه کل شبکه را آلوده کند.

آسیبپذیریهای فیزیکی شبکه شامل وجود نقص در حفاظت از تجهیزات شبکه مانند عدم قفل کردن سرور در رَک (Rack) یا عدم ایمن کردن نقطه ورودی سازمان توسط گیتهای ورودی تردد میباشد.

سرورها برخی از قویترین کنترلهای امنیتی فیزیکی را دارند، زیرا حاوی دادههای ارزشمند و اسرار تجاری سازمان بوده یا عملکرد درآمدزایی دارند مانند سرور وب که میتواند میزبان سایت تجارت الکترونیک باشد. سرورها که اغلب در مراکز داده خارج از سازمان یا در اتاقهای امن ذخیره میشوند، باید با کارتهای اختصاصی و پویشگرهای بیومتریک محافظت شوند.

توصیه میشود قبل از سرمایهگذاری در کنترلهای امنیتی، ریسک آسیبپذیری جهت تعیین هزینه و خسارات قابل قبول در تجهیزات و کارایی آن ارزیابی شود. مانند باقی مسائل امنیت سایبری، این عمل متعادل کننده منابع در مقابل کارایی است و منجر به شکلگیری موثرترین راهکارها میشود.

انواع مختلف آسیبپذیریهای شبکه کدامند؟

آسیبپذیریهای شبکه اشکال مختلفی دارند اما رایجترین آنها عبارتند از:

- بدافزار (Malware)، مخفف نرمافزارهای مخرب (Malicious Software)، مانند تروجانها (Trojan)، ویروسها (Virus) و کرمها (Worm) که بر روی سیستم کاربر یا سرورها اجرا میشوند.

- حملات مهندسی اجتماعی که هدف از اجرای آنها فریب کاربران به منظور افشای اطلاعات شخصی همچون نام کاربری یا رمز عبور است.

- نرمافزارهای از رده خارج یا وصله نشده که دستگاهی را که بر روی آن اجرا شدهاند و به طور بالقوه کل شبکه را در معرض آلودگی قرار میدهند.

- پیکربندی نادرست فایروالها/سیستمهایعامل که امکان سوءاستفاده از آنها را برای نفودگران فراهم میکند.

مهم است که تیم امنیت شبکه در سازمان شما در هنگام ارزیابی وضعیت امنیتی کلی سیستم به این عوامل توجه کند.

وقتی این آسیبپذیریها کنترل نشده باشند، میتوانند منجر به حملات پیشرفتهتری مانند حملات «از کاراندازی توزیعشده سرویس» (Distributed Denial of Service – به اختصار DDoS) شوند و در نهایت شبکه از دسترس خارج شده یا از دسترسی کاربران مجاز به آن جلوگیری شود.

بدافزار (نرمافزار مخرب)

بدافزار یک نرمافزار مخرب است که ندانسته خریداری، دانلود یا نصب میشوند. استفاده از بدافزار جهت سوءاستفاده از آسیبپذیریهای شبکه همچنان در حال افزایش است.

سیستمهای آلوده به بدافزار علائمی همچون کندی سیستم، ارسال ایمیلها بدون اقدام کاربر، راهاندازی مجدد و تصادفی یا شروع پروسههای ناشناخته را بروز میدهند.

رایجترین انواع بدافزارها عبارتند از:

- ویروسها (Viruses)

- کیلاگرها (Keyloggers)

- کرمها (Worms)

- تروجانها (Trojans)

- باجافزارها (Ransomwares)

- بمبهای منطقی (Logic Bombs)

- رباتها / باتنتها (Bots / Botnets)

- جاسوسافزارها / تبلیغافزارها (Adware & Spyware)

- روتکیتها (Rootkits)

بدافزار اغلب از طریق ایمیلهای فیشینگ (Phishing Emails) منتشر میشود. به طور خلاصه، مهاجمان، ایمیلهایی را برای کارمندان ارسال میکنند که حاوی پیوندهایی به سایتها بوده یا پیوستهایی را در خود ایمیل جاسازی میکنند. اگر اقدامی از جانب کاربر انجام شود نظیر کلیک کردن روی پیوند یا دانلود پیوست، کد مخرب اجرا شده و سیستم آلوده میشود.

ویروس

ویروسها (Viruses) رایجترین نوع حمله بدافزاری میباشند. برای اینکه یک ویروس، منجر به آلودگی سیستمی شود، باید کاربر روی آن کلیک نموده یا آن را در رسانهذخیرهسازی یا یک سرور کپی کند. اکثر ویروسها بدون اطلاع کاربر خود تکثیر میشوند. این ویروسها میتوانند از طریق ایمیل، نرمافزارهای پیامرسان فوری، دانلود از سایت، رسانههای قابل حمل (نظیر USB) و اتصالات شبکه از یک سیستم به سیستم دیگر منتقل شوند.

برخی از انواع فایلها نظیر .doc/docx، .exe، .html، .xls/.xlsx و .zip بیشتر مستعد ابتلا به آلودگیهای ویروسی هستند. ویروسها معمولاً تا زمانی که قبل از انتقال کد مخرب به شبکه سازمان یا در تعدادی دستگاه منتشر نشوند، غیرفعال میمانند.

کیلاگر

کیلاگرها (Keylogger) ضربههای کلید کاربر را ثبت نموده و دادههای ضبط شده را برای مهاجمان ارسال میکنند. قربانیان معمولاً از تحت رصد بودن اقدامات خود آگاه نیستند. در حالی که کیلاگرها برای کارفرمایان جهت ردیابی فعالیت کارکنان کاربرد دارند اما آنها بیشتر برای سرقت رمزهای عبور یا دادههای حیاتی و حساس توسط تبهکاران سایبری مورد استفاده قرار میگیرند. همچنین کیلاگرها صرفاً نرمافزاری نبوده و میتوانند نمونههای سختافزاری باشند که بطور محرمانه به یک ابزار جانبی نظیر صفحه کلید متصل شده یا توسط یک تروجان نصب شده باشد.

کرم

کرمها (Worms) مشابه یک ویروس، میتوانند خودشان را تکثیر کرده و نسخهها و کدهای مخرب خود را از طریق ارتباطات شبکه، پیوستهای ایمیل و پیامرسانهای فوری منتشر کنند. اما برخلاف ویروسها، یک کرم برای اجرا، تکثیر و انتشار به برنامه میزبان (Host) نیاز ندارد. کرمها معمولاً علیه سرورهای ایمیل، سرورهای وب و سرورهای پایگاهداده استفاده میشوند. پس از آلوده شدن، کرمها به سرعت در اینترنت و شبکههای کامپیوتری پخش میشوند.

اسب تروا

اسب تروجان (Trojan Horse) بدافزاری است که در قالب یک برنامه معتبر پنهان میشود. اسب تروجان تا زمانی که فراخوانی نشود در کامپیوتر شما پنهان باقی میماند. هنگامی که تروجانها فعال شوند، میتوانند به مهاجمان اجازه دهند از سیستم شما جاسوسی کنند، دادههای حساس شما را سرقت و به سیستم شما دسترسی داشته باشند.

تروجانها معمولاً از طریق پیوستهای ایمیل، سایتها و یا پیامرسانهای فوری دانلود میشوند. تاکتیکهای مهندسی اجتماعی معمولاً برای فریب کاربران جهت بارگذاری و اجرای تروجانها بر روی سیستمها کاربرد دارند. برخلاف ویروسها و کرمهای کامپیوتری، تروجانها قادر به تکثیر خود نیستند.

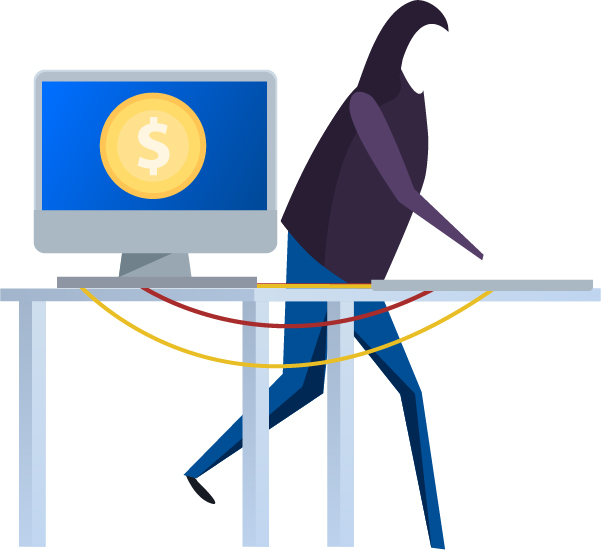

باجافزار

باجافزار (Ransomware/Crypto-Malware) نوعی بدافزار است که جهت مسدودسازی دسترسی کاربران به سیستم آنها یا ممانعت از دستیابی به دادهها تا زمان پرداخت باج مطالبه شده، طراحی شده است. Crypto-Malware نوعی باجافزار است که فایلهای کاربر را رمزگذاری نموده و نیاز به پرداخت در بازه زمانی مقرر و اغلب از طریق ارزهای دیجیتالی همچون بیتکوین (Bitcoin) دارد.

حملات باجبافزاری میتوانند تأثیر مخربی داشته باشند. به عنوان مثال، برآورد شده حمله باجافزار Baltimore تا 18 میلیون دلار خسارت به بار آورده است. مانند ویروسها، کرمها و تروجانها، باجافزارها نیز از طریق پیوستهای ایمیل، دانلود از سایتهای آلوده و پیامرسانهای فوری منتشر میشوند. هیچ تضمینی وجود ندارد که قربانی با پرداخت باج به فایلها/دادههای سرقت شده خود دسترسی پیدا کند و فرآیند بازیابی ممکن است بسیار دشوار و پرهزینه باشد.

بمب منطقی

بمبهای منطقی (Logic Bombs) نوعی بدافزار میباشند که فقط در صورت فعال شدن اجرا میشوند مثلاً در تاریخ/زمان خاصی یا در بیست و پنجمین ورود به یک حساب کاربری.

ویروسها و کرمها اغلب حاوی بمبهای منطقی هستند تا کد مخرب (Payload) خود را در یک زمان از پیش تعریفشده یا زمانی که شرایط دیگری برآورده شود، اجرا کنند.

آسیبهای ناشی از بمبهای منطقی از تغییر بایت دادهها تا غیرقابل خواندن دیسکسخت (Hard disk) متفاوت میباشند. نرمافزارهای ضدویروس میتوانند رایجترین انواع بمبهای منطقی را هنگام اجرا شناسایی نمایند. با این حال، تا زمانی که این کار انجام نشود، بمبهای منطقی میتوانند برای هفتهها، ماهها یا سالها روی یک سیستم خفته بمانند.

ربات / باتنت

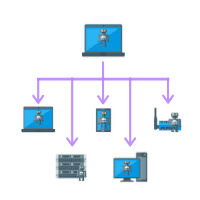

رباتها / باتنتها (Bots / Botnets)، مخفف roBOT NETwork هستند و به گروهی از رباتها اطلاق میشود که هر نوع سیستم کامپیوتری متصل به شبکه را آلوده کرده و معمولاً از راه دور کنترل میشوند.

باتنت Mirai با وارد کردن نام کاربری و رمز عبور پیشفرض دستگاههای متصل همچون دستگاه DVR، چاپگر خانگی و همچنین لوازم هوشمند توانست کنترل دستگاههای موسوم به اینترنت اشیا (Internet of Thigs – به اختصار IoT) را به دست آورد. مهاجمان با ارسال مقادیر زیادی داده و درخواستهای غیرواقعی به سایتهای معتبر، یک حمله DDoS را اجرا کردند که منجر شد بسیاری از سایتهای محبوب آفلاین شوند.

جاسوسافزار / تبلیغافزار

جاسوسافزارها / تبلیغافزارها (Adware/Spyware) هر دو نرمافزارهای ناخواستهای هستند. ابزارهای تبلیغاتی موسوم به Adware برای ارائه تبلیغات بر روی صفحه نمایش در یک مرورگر وب طراحی شدهاند. معمولاً هنگام دانلود یک برنامه بدون اطلاع یا اجازه کاربر، بی سر و صدا در پسزمینه نصب میشوند. با وجود اینکه تبلیغافزارها بیضرر هستند، میتوانند برای کاربر آزاردهنده باشند.

از سوی دیگر، Spyware نوعی بدافزار است که برای دسترسی و آسیب رساندن به کامپیوتر شما طراحی شده است. نرمافزارهای جاسوسی اطلاعات کاربر مانند سایتهای فراخوانی شده، برنامههای اجرا شده و اطلاعات شناسایی شخصی (Personal Identification Information – به اختصار PII) را جمعآوری میکنند. سپس مهاجمان دادههای شما را به شرکتهای تبلیغاتی یا تحلیل داده میفروشند، اطلاعات حساب بانکی شما را ضبط نموده یا هویت شخصی شما را سرقت میکنند. نرمافزارهای جاسوسی اغلب در یک بسته نرمافزاری یا از سایتهای اشتراک فایل دانلود میشوند.

روتکیت

روتکیتها (Rootkits) بدافزارهایی هستند که دسترسی غیرمجاز (Backdoor) را بدون اطلاع کاربر، برای کنترل و اجرای فرامین بر روی کامپیوتر قربانی فراهم میکنند. این دسترسی به طور بالقوه میتواند منجر به در اختیار گرفتن کنترل کامل سیستم مورد نظر شود. سپس کنترلر میتواند ضمن ثبت فایلها، از مالک جاسوسی نموده و فایلها را اجرا کند و تنظیمات سیستم را از راه دور تغییر دهد.

در حالی که به طور سنتی روتکیتها با بکارگیری حملات اسب تروجان (Trojan Horse) پیادهسازی میشوند، امروزه در برنامههای کاربردی معتبر متداولتر شدهاند. برخی از نرمافزارهای ضدویروس می توانند روتکیتها را شناسایی کنند، با این حال، پاک کردن آنها از یک سیستم دشوار است. در بیشتر موارد، بهتر است روتکیت را حذف کرده و سیستمعامل دستگاه مجدد نصب شود.

حملات مهندسی اجتماعی

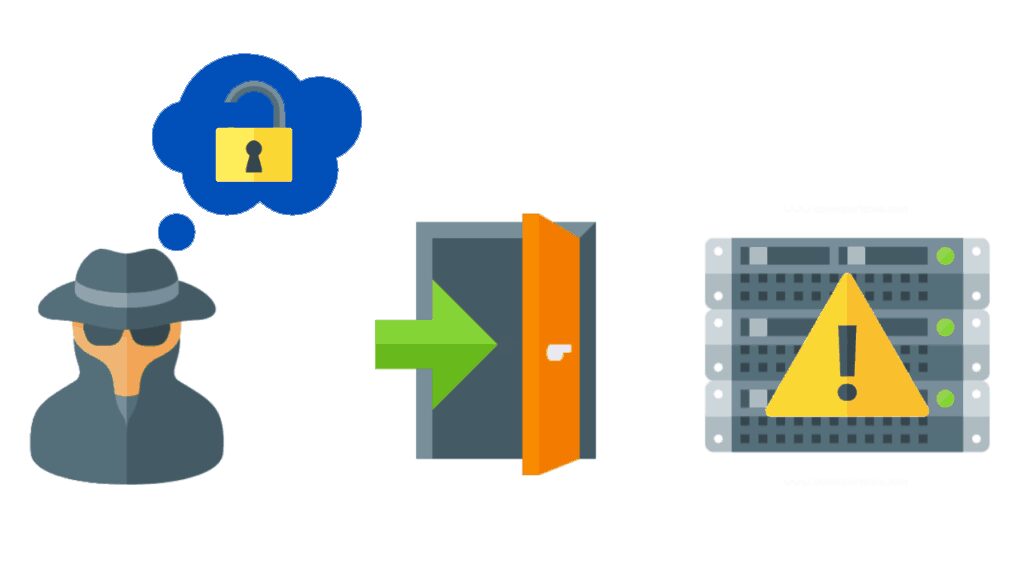

حملات مهندسی اجتماعی (Social Engineering Attacks) به روش محبوب مهاجمان جهت دور زدن پروتکلهای امنیتی احراز هویت و دستیابی به مجوزها و دسترسی به شبکه تبدیل شدهاند.

این حملات در 5 سال گذشته به طور قابل توجهی افزایش یافته و تبدیل به تجارت پرسودی برای هکرها شدهاند. این در حالی است که کاربران داخلی بیشترین آلودگی و خطر امنیتی را برای یک سازمان ایجاد میکنند، معمولاً به این دلیل که آنها فاقد دانش لازم بوده یا از این نوع تهدیدات بیاطلاع هستند. دانلود ناآگاهانه یک پیوست یا کلیک بر روی پیوند یک سایت حاوی کد مخرب میتواند خسارت فراوانی در پی داشته باشد.

توجه: این اتفاق، قصد سوء کاربر سازمان را اثبات نمیکند بلکه کاربر، قربانی یک حمله مهندسی اجتماعی شده است.

رایجترین انواع حملات مهندسی اجتماعی عبارتند از:

- ایمیلهای فیشینگ (Phishing Emails)

- فیشینگ نیزهای (Spear Phishing)

- ویلینگ (Whaling)

- ویشینگ (Vishing)

- اسمیشینگ (Smishing)

- هرزنامه (Spam)

- فارمینگ (Pharming)

- دنبالهروی (Tailgating)

- نگاه از پشت (Shoulder Surfing)

- زبالهگردی (Dumpster diving)

ایمیل فیشینگ

ایمیلهای فیشینگ (Phishing Emails) نوعی از تهدیدات آنلاین هستند که در آنها اینطور وانمود میشود که پیام از سوی یک کاربر مجاز یا سازمان معتبر ارسال شده است. در این حملات، مهاجمان سعی میکنند کاربران را فریب داده تا ضمن ارائه اطلاعات حساسی مانند نام کاربری و رمز عبور خود، برنامهای را باز یا دانلود نموده یا مبلغی پول را انتقال دهند. فیشینگ بر ایجاد اعتماد کاذب متکی است، به همین دلیل است که مهاجمان اغلب با الگوبرداری از سایتها و ایمیلهای معتبر، این گونه ایمیلها را طراحی میکنند.

هنگامی که اطلاعات اصالتسنجی توسط کاربر وارد میشود، مهاجم نام کاربری و رمز عبور وی را ثبت میکند. آسیب ناشی از یک حمله فیشینگ میتواند بر اساس نوع اطلاعاتی که مهاجم به آنها دسترسی دارد، متفاوت باشد. به عنوان مثال، حساب بانکی و یا هویت کاربر ممکن است سرقت شود. مهاجم با نفوذ به شبکه یک سازمان و با دستیابی به کامپیوتر کاربران داخلی میتواند امتیازات خود را افزایش داده و دسترسی راهبران سیستم را مسدود کند.

فیشینگ نیزهای

فیشینگ نیزهای (Spear Phishing) مشابه حملات فیشینگ اما هدفمند است و سعی در فریب دادن کاربران خاصی دارد. حملات موسوم به فیشینگ نیزهای به منظور دریافت اطلاعات شخصی طراحی شدهاند تا کاربر را وادار به کلیک روی یک لینک کنند.

به عنوان مثال، ایمیل دریافتی از بانکی به نامBank of America نشان میدهد که شخصی تلاش کرده به حساب کاربری یکی از مشتریان دسترسی پیدا کند و بانک آن را شناسایی و مسدود کرده است. بدین منظور تنها کاری که مشتری باید انجام دهد این است که روی پیوند کلیک نموده و رمز عبور خود را تغییر دهد. مهاجمان امیدوار بودند که مشتری مذکور در مورد پول خود دستپاچه شود، روی پیوند کلیک نموده و سپس با وارد نمودن نام کاربری و رمزعبور خود، اطلاعات ورود او را سرقت کنند.

ویلینگ

ویلینگ (Whaling) نوع خاصی از حمله فیشینگ است که شخصی برجسته یا مدیر یک سازمان را که اطلاعات مهمتری برای از دست دادن دارد، مورد هدف قرار میدهد. ایمیلهای موسوم به ویلینگ با سایر حملات فیشینگ متفاوت میباشند زیرا ایمیلها و صفحات وب طراحی شده برای کلاهبرداری، کاملاً رسمی به نظر میرسند.

مهاجمان میتوانند به راحتی از اطلاعات مدیران یا اطلاعات درج شده در سایت سازمانها یا رسانههای اجتماعی برای دستکاری یک پیام هدفمند استفاده کنند.

ویشینگ

اسمیشینگ

اسمیشینگ (Smishing) از ترکیب «SMS» و «Phishing» گرفته شده و یک حمله سایبری است که برای فریب دادن قربانیان و ارائه اطلاعات حساس به یک مهاجم، بهجای ارسال ایمیل از پیامهای متنی تلفنی (SMS) استفاده میکند. این اطلاعات حساس شامل نام کاربری و رمز عبور، حساب بانکی یا شماره کارت اعتباری قربانی است. مهاجم همچنین ممکن است لینک یک نشانی اینترنتی کوتاه را در پیام متنی جاسازی کند و از کاربر دعوت کند تا روی پیوندی که در بیشتر موارد تغییر مسیر به یک سایت مخرب است، کلیک کند.

هرزنامه

ویلینگ (Whaling) نوع خاصی از حمله فیشینگ است که شخصی برجسته یا مدیر یک سازمان را که اطلاعات مهمتری برای از دست دادن دارد، مورد هدف قرار میدهد. ایمیلهای موسوم به ویلینگ با سایر حملات فیشینگ متفاوت میباشند زیرا ایمیلها و صفحات وب طراحی شده برای کلاهبرداری، کاملاً رسمی به نظر میرسند.

مهاجمان میتوانند به راحتی از اطلاعات مدیران یا اطلاعات درج شده در سایت سازمانها یا رسانههای اجتماعی برای دستکاری یک پیام هدفمند استفاده کنند.

فارمینگ

فارمینگ (Pharming) نوعی حمله مهندسی اجتماعی است که ترافیک سایت کاربر را به سمت یک سایت جعلی هدایت میکند. مشابه فیشینگ، فارمینگ زمانی اتفاق میافتد که کدی مخرب روی کامپیوتر اجرا شود و URL مقصد را به نشانی مهاجم تغییر میدهد. حملات فارمینگ معمولاً با تغییر فایل سرورها (Hosts) در کامپیوتر یا با بهرهجویی از یک آسیبپذیری در نرمافزار DNS Server صورت میگیرند. فارمینگ میتواند منجر به از دست دادن دادهها یا سرقت اطلاعات اصالتسنجی و هویتی افراد شود.

دنبالهروی

همه حملات مهندسی اجتماعی از راه دور یا با استفاده از یک دستگاه الکترونیکی انجام نمیشود. دنبالهروی (Tailgating) نوع سادهتری از حمله مهندسی اجتماعی است که در آن مهاجم با تعقیب و دنبال کردن کاربری مجاز از طریق یک نقطه بازرسی امنیتی به تجهیزات موردنظر، دسترسی فیزیکی پیدا میکند. درواقع Tailgating یک نقض امنیتی فیزیکی است و آن را میتوان به سادگی به عبور پرسنل غیرمجاز، خواه اجباری یا تصادفی، پشت سر یک کاربر مجاز توصیف کرد.

اغلب رعایت ادب منجر به نفوذ مهاجم میشود. نگه داشتن درب برای شخصی که پشت سرتان است، پیوستن به انبوه مردم و فریب دادن کاربران مجاز و دادن اجازه ورود به آنها، همه روشهایی هستند که در این حمله مهندسی اجتماعی استفاده میشوند. سازمانها باید قوانین کنترل و دسترسی سختگیرانهای جهت پیشگیری از ورود افراد غیرمجاز و همچنین آموزش کارکنان برای واکنش سریع و گزارش فعالیتهای مشکوک داشته باشند.

نگاه از پشت

نگاه از پشت (سرقت رمزعبور با نگاه به دست کاربر) (Shoulder Surfing) نوعی از حملات مهندسی اجتماعی است که به کسب اطلاعات شخصی یا خصوصی از طریق مشاهده مستقیم اشاره دارد و برای مهاجم روش بسیار آسانی است که هنگام مشاهده مانیتور خود، نگاهی عادی به شانه کارمندی دیگر بیندازد. به عبارتی مهاجم پشت سر یا پشت شانههای قربانی قرار گرفته و بدون جلب توجه از بالا یا کنار دست آن در هنگامیکه طعمه مشغول وارد کردن رمزعبور خودش است نگاه کرده و متوجه رمز عبور کاربر میشود.

کاربران هنگام ورود نام کاربری و رمز عبور یا هنگام دسترسی به دادههای حساس باید همیشه از محیط اطراف خود آگاه باشند. این امر به ویژه در هنگام استفاده از کامپیوتر، تلفن هوشمند یا دستگاه خودپرداز در یک منطقه شلوغ بیشتر صادق است.

زبالهگردی

زبالهگردی (Dumpster diving) یک نوع روش مهندسی اجتماعی است که در آن مهاجمان به دنبال هر گونه اطلاعات یا سرنخهایی هستند که به دستشان برسد. در این روش مهاجم با استفاده از اطلاعاتی که از طرف سازمان یا کارکنان آن دور ریخته میشود، اطلاعاتی نظیر شماره حساب، رویدادهای خاص، نام مخاطب، شماره نامههای اداری، شماره تلفن یا نامهای کاربری و رمزهای عبور و موارد دیگر را به دست میآورند. سپس از این اطلاعات در حملات فیشینگ نیزهای و یا ویلینگ استفاده میکنند. از آنجایی که زبالهها صاحبی ندارند، جستجو در زبالهها و زبالهگردی معمولاً قانونی است. با این حال، همه کشورها از این قانون تبعیت نمیکنند. همچنین تجاوز به اموال شخصی برای جستجو در سطل زباله کاملاً غیرقانونی است. تصور کنید مهاجم یک مستند محرمانه در سطح زباله یک سازمان یافت کند چنانچه از اطلاعات فوق سوءاستفاده کند، میتواند سازمان را دچار چالشی بزرگ کند. این از مواردی است که در خصوص حفظ اسناد محرمانه باید مورد توجه قرار گیرد.

نرمافزارهای قدیمی یا وصله نشده

توسعهدهندگان نرمافزار دائماً وصلههای جدیدی را به منظور رفع اشکالات، خطاها و کاهش آسیبپذیریها ارائه میکنند. برخی از برنامهها شامل میلیونها خط کد هستند لذا آسیبپذیریها بخشی اجتنابناپذیری از هر نرمافزار میباشند. از این رو توسعهدهندگان، وصلههای نرمافزاری را برای اصلاح این آسیبپذیریها ارائه میکنند، اگرچه وصلهها گاهی اوقات ممکن است صرفاً ارتقاء عملکرد یا قابلیتها باشند.

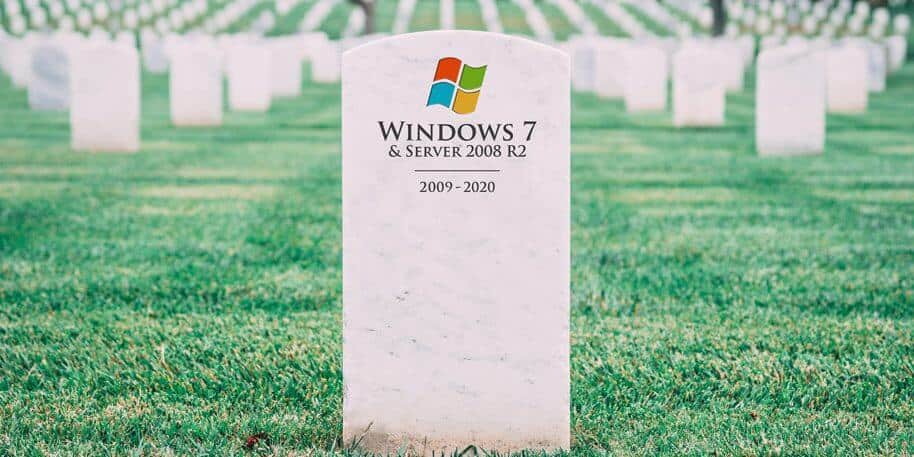

حفظ امنیت کدهای نرمافزاری نبردی مداوم است، زیرا شرکتهای بزرگی مانند گوگل (Google)، اپل (Apple) و مایکروسافت (Microsoft) به طور مستمر وصلههایی را جهت محافظت در برابر تهدیدات سایبری جدید منتشر میکنند. برای سازندگان نرمافزار و سختافزار غیرمعمول نیست که موارد از رده خارج (End of Life Date – به اختصار EoL) را اعلام کنند. این محصولات قدیمی اغلب دیگر سودآور نیستند و پشتیبانی آنها سودی برای توسعهدهندگان نرم افزار ندارد. به عنوان مثال، شرکت مایکروسافت سیستم عامل Windows 7 را از 24 دی ماه 1398 پشتیبانی نمیکند.

از این رو دستگاههایی که Windows 7 را اجرا میکنند، خطر امنیتی جدی برای شبکه یک سازمان محسوب میشوند. توصیه میشود که این سیستمها به یک سیستمعامل بهروزتر مانند Windows 11 بهروزرسانی شوند. انجام پویشها و ارزیابی آسیبپذیریهای معمول شبکه یکی از راههای شناسایی و رفع آسیبپذیریهای شناخته شده در شبکه سازمان شما میباشد.

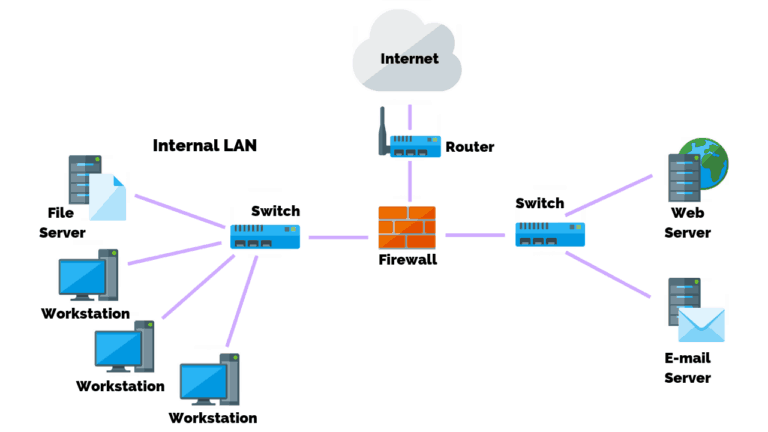

پیکربندی نادرست فایروالها / سیستمهای عامل

یکی از مهمترین تهدیداتی که یک سازمان با آن مواجه است، اتصال شبکه داخلی یا سرورهای شما به اینترنت است. مهاجمان به راحتی میتوانند به سرورها و شبکه متصل به اینترنت نفوذ و از ترافیک شما جاسوسی کرده، دادهها را سرقت یا شبکه شما را آلوده کنند.

فایروال چه کاری انجام میدهد؟

فایروالها یا دیواره آتش (Firewall) اغلب در منطقه غیرنظامی (Demilitarized Zone – به اختصار DMZ) نصب شده و به عنوان بافری بین اینترنت و شبکه داخلی سازمان شما عمل میکنند. فایروالها خط مقدم دفاع هستند، ترافیک ورودی و خروجی را زیر نظر دارند و بر اساس مجموعهای از قوانین، اجازه ورود یا مسدودسازی ترافیک را فراهم میکنند.

مدیران شبکه، قوانینی را برای ارتباطات شبکه ورودی و خروجی ایجاد میکنند. به عنوان مثال، ترافیک سایت از طریق پروتکل HTTP (Hyper Text Transmission Protocol) یا پروتکل HTTPS (Hyper Text Transmission Protocol Secure) ارسال میشود.

گاهی اوقات یک فایروال در مقابل یک سرور وب تنظیم میشود و به گونهای پیکربندی میشود تا ترافیک از پورت 80 (HTTP) و پورت 443 (HTTPS) به سرور وب منتقل شود. سپس فایروالهایی که از شبکههای داخلی محافظت میکنند ممکن است به گونهای پیکربندی شوند تا مانع ارسال یا دریافت ترافیک به/از آن پورتها شوند.

با این حال، تمام ترافیک نباید اجازه ورود به یک شبکه را داشته باشند. به عنوان مثال، پروتکل (Internet Control Message Protocol – به اختصار ICMP) جهت آزمایش اتصال اولیه دستگاهها در یک شبکه مورد استفاده قرار میگیرد. این ترافیک اغلب در یک فایروال و مسیریاب (Router) مسدود میشود زیرا مهاجمان میتوانند یک درخواست Ping ارسال و اتصال بین دو سیستم را به منظور کشف دستگاههای موجود در شبکه بررسی کنند.

اگر فایروال جهت مسدودسازی این ترافیک به درستی پیکربندی نشده باشد، مهاجمان میتوانند ترافیک را رصد نموده یا به شبکه شما حمله کنند. در نهایت، تستهای نفوذ فایروال برای آزمایش اثربخشی کنترلهای امنیتی سازمان انجام میشود.

تغییر سیاستهای پیشفرض سیستمعامل

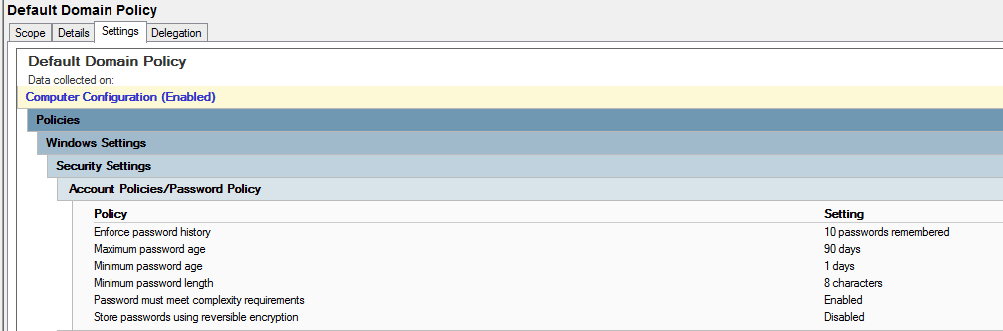

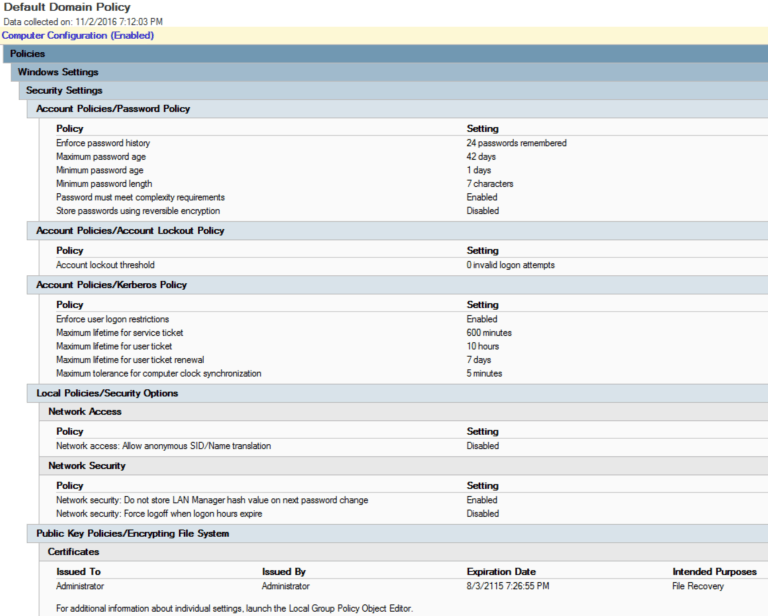

تصویر رو به رو سیاست رمز عبور پیش فرض دامنه (Domain Password Policy) یک سازمان را نشان میدهد.

- Enforce Password History تعداد رمزهای عبوری که پیشتر مورد استفاده قرار گرفتهاند را ذخیره میکند. چنانچه یک رمز عبور بیشتر از یکبار مورد استفاده قرار بگیرد، احتمال هک شدن آن بیشتر است.

- Maximum Password Age تعیین میکند که تا چه مدت قبل از تاریخ انقضا، رمز عبور مورد استفاده قرار میگیرد. تجربه به ما میگوید که کاربران رمز عبور خود را تغییر نمیدهند مگر اینکه مجبور شوند.

- Minimum Password Age، مدت زمانی (بر حسب روز) را تعیین میکند که میتوان از یک رمز عبور استفاده کرد، قبل از اینکه سیستم از کاربر بخواهد آن را تغییر دهد.

- Minimum Password Length حداقل تعداد کاراکتر یک رمز عبور را تعیین میکند. هر چه رمز عبور طولانیتر باشد، هک آن دشوارتر است.

- Password Complexity الزامات پیچیدگی رمز عبور شامل استفاده از کاراکترهای خاص (!$&)، اعداد (123) و ترکیبی از حروف بزرگ و کوچک است.

- Store Password با استفاده از رمزگذاری برگشتپذیر (Reversible Encryption) میتوان رمزهای عبور را رمزگذاری و ذخیره نمود و همچنین امکان رمزگشایی آنها را فراهم کرد.

این تنظیمات پیشفرض، اقدامات احتیاطی و امنیتی خوبی هستند و میتوان آنها را تا حد زیادی بهبود بخشید.

شرکت مایکروسافت توصیه میکند تاریخچه رمز عبور را از 10 مورد به 24 رمز عبور تغییر داده و حداکثر عمر رمز عبور را از 90 روز به 42 روز کاهش دهید. این در نهایت مسئولیت مدیر شبکه است که اطمینان حاصل کند که دامنه، ایستگاههای کاری و دستگاهها برای رعایت سیاستهای امنیت سایبری در سازمان تنظیم شدهاند.

جمعبندی

آسیبپذیریهای شبکه همیشه در معرض بهرهجویی هستند و مهاجمان همواره سیستمهای سازمان را جهت سوءاستفاده و دسترسی به آنها مورد جستجو قرار میدهند. بدافزارها و حملات مهندسی اجتماعی بزرگترین تهدید برای یک سازمان و کاربران آن میباشند. نرمافزارهای قدیمی اغلب حاوی آسیبپذیریهایی هستند که در نسخه جدید وجود ندارند و خطر امنیتی ایجاد میکنند. در نهایت، فایروالهای دارای پیکربندی نادرست و تنظیمات پیشفرض سیاستهای سیستمهای عامل آسیبپذیر، به طور جدی در معرض سوءاستفاده قرار دارند.