بدافزارهای موسوم به بدون فایل (Fileless Malware) از فایلهای پیشفرض سیستمعامل و سیستم کامپیوتری یا نرمافزارهای معتبری که ماهیت مخرب ندارند، برای اجرای یک حمله سایبری سوءاستفاده میکنند. مهاجم در جریان این نوع حملات نیازی ندارد تا کدهای مخرب را روی دیسکسخت (Hard Disk) سیستم قربانی احتمالی بارگذاری کند. لذا این گونه بدافزارها بسیار خطرناک و شناسایی آنها بسیار دشوار میباشد.

این مقاله ضمن بررسی اصول اولیه بدافزارهای Fileless و نکات شناسایی این نوع تهدیدات، مراحل حمله و تکنیکهای رایج مورد استفاده در این نوع بدافزارها را تشریح میکند.

همچنین بخوانید: انواع آسیبپذیریهای امنیتی شبکه

بدافزار بدون فایل چیست؟

بدافزار بدون فایل یا Fileless، تهدیدی است که کد مخرب آن بر روی دیسک اجرا نمیشود. به طور معمول، منظور از اجرای بدافزار بر روی دیسک، بدافزاری است که بر روی Solid State Drive – به اختصار SSD – یا دیسکسخت سیستم بارگذاری میشود و از نظر فیزیکی وجود دارد. هنگامی که بدافزار بر روی دیسک بارگذاری میشود، تشخیص آن توسط راهکارهای امنیتی بسیار آسانتر است. همچنین میتواند توسط محققان امنیتی مورد بررسی قرار گیرد حتی اگر تهدیدی پیچیده باشد.

بدیهی است که مهاجمان تمایلی به تحلیل بدافزار توسط کارشناسان امنیتی ندارند تا بواسطه تحلیل، با اعمال ترفندهای مهندسی معکوس از آلودهشدن توسط بدافزار پیشگیری کنند. بنابراین، بهترین گزینه جهت اجرای کد مخرب توسط تبهکاران سایبری، بکارگیری بدافزارهایی همچون بدافزارهای بدون فایل که بر روی دیسک سخت قرار ندارند، میباشد تا بدین طریق تحلیل را برای متخصصان امنیتی دشوار نمایند.

اگر بدافزار بدون فایل روی دیسک نیست، پس کجاست؟

به طور طبیعی، سوال بعدی شما در مورد بدافزار Fileless این است که «اگر بدافزار روی دیسک نیست پس در کجا وجود دارد؟» اساساً در این حالت، بدافزار Fileless بر روی حافظه وجود دارد. در طول سالها، مهاجمان پیشرفته از تکنیکهای مختلفی جهت تزریق بدافزارهای مخرب خود در حافظه استفاده کردهاند.

Frodo و Dark Avenger نمونههای اولیه بدافزارهای بدون فایل هستند. Frodo در سال 1989 ایجاد شد و در ابتدا به معنای «شوخی بیخطر» بودو در نهایت جهت بهرهجویی بکارگرفته شد. در همان سال، Dark Avenger نیز شناسایی شد.

امروزه بدافزارهای بدون فایل به قدری پیشرفته شدهاند که کدهایی که در حافظه تزریق میکنند، خود کدهای جدیدی را در حافظه دانلود و اجرا میکند. بدافزارهای Fileless برای راهاندازی به فایلی نیاز ندارند، با این حال، باید بستر اصلی و ابزارهایی را که سعی در حمله به آنها دارند، ویرایش کرده و تغییر دهند. این روشی بسیار پیشرفتهتر جهت بکارگیری بدافزارهای بدون فایل است.

بکارگیری این تکنیک جهت اجرا، تشخیص این که بدافزار Fileless در حال اجرای چه چیزی است را برای محصولات امنیتی بسیار دشوار میکند، زیرا عملیات عادی زیادی در حافظه در حال اجرا هستند که بررسی و دستیابی به بدافزار را بسیار پیچیده و دشوار میسازند. در مورد آنچه اتفاق میافتد راهکارهای امنیتی به سادگی نمیتوانند مبنایی در مورد اینکه کدام یک مخرب یا غیرمخرب هستند، ارائه دهند. این همان علتی است که بدافزار Fileless را بسیار موثر و مخربتر میکند.

اگر بدافزارهای بدون فایل اینقدر موثر هستند، چرا حملات بدافزاری بدون فایل بیشتری را نمیبینیم؟

اکنون بیشتر از گذشته شاهد بکارگیری بدافزارهای بدون فایل توسط تبهکاران هستیم، اما حملاتی که در آن مهاجمانی سعی در استفاده از بدافزارهای Fileless دارند، بسیار پیچیدهتر از بدافزارهای سنتی است. برای ایجاد و اجرای بدافزار بدون فایل، مهاجمان به مهارتهای سطح بالاتری نیاز دارند. به همین دلیل اغلب حملات بدافزاری Fileless معمولاً با حملات تحت حمایت دولتها یا مجرمان سایبری بسیار حرفهای، مرتبط میباشند.

بدافزارهای بدون فایل جهت کسب همان قابلیتها و ویژگیهایی که بدافزارهای سنتی دارا هستند، به مهاجمانی با مجموعه مهارتهای قوی نیاز دارند. چالش آنها این است که فضای محدودی در حافظه دستگاه وجود دارد و فضای دیسک زیادی نیز برای کار کردن ندارند. بدافزار موجود در حافظه فقط میتواند در فضای حافظه موجود که از نظر عملکردی محدود است، قرار گیرد.

اجرای Fileless Malware نه تنها دشوار است، بلکه مهاجمان باید جایی در حافظه برای آن بیابند. و این باید به سرعت انجام شود زیرا بدافزار Fileless هنگام راهاندازی مجدد سیستم از حافظه پاک میشود. برای موثر بودن حمله، مهاجمان بدافزارهای بدون فایل به مجموعه شرایط مناسبی نیاز دارند.

مراحل حمله بدافزار بدون فایل چیست؟

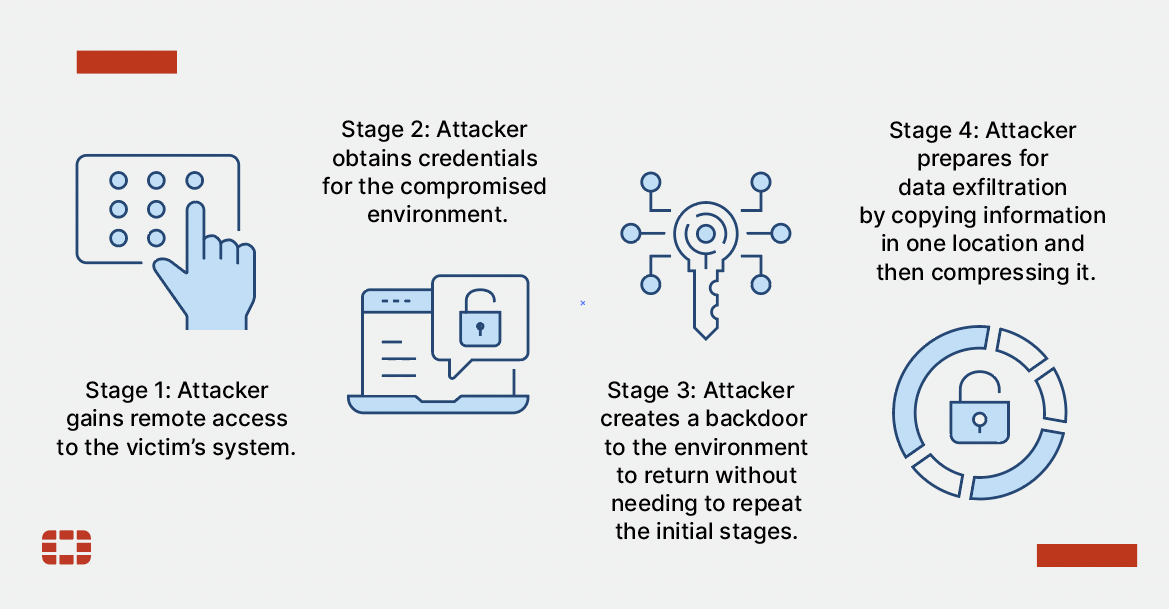

مانند حملات اجرا کننده بدافزارهای سنتی، مراحل معمول در حملات بدافزارهای بدون فایل عبارتند از:

مرحله ۱: مهاجم از راه دور به سیستم قربانی دسترسی پیدا میکند.

مرحله ۲: مهاجم اطلاعات اصالتسنجی را برای بستر هک شده سرقت میکند.

مرحله 3: مهاجم جهت بازگشت بدون نیاز به تکرار مراحل اولیه اقدام به ایجاد یک «دسترسی غیرمجاز» (Backdoor) به بستر هک شده میکند.

مرحله 4: مهاجم جهت استخراج و سرقت دادهها، با بکارگیری ابزارهای سیستمی در دسترس مانند Compact، اطلاعات را در یک مکان کپی و سپس فشرده سازی میکند.

رایجترین روش بدافزار بدون فایل چیست؟

مجرمان سایبری که بدافزارهای Fileless را بکار میگیرند باید به سیستم دسترسی داشته و ابزارهای رایج و معتبر را تغییر داده و حملات را اجرا کنند. در حال حاضر، سرقت اطلاعات اصالتسنجی (Stolen Credentials) هنوز رایجترین تکنیکی است که مهاجمان در اجرای این گونه حملات از آن استفاده میکنند.

هر زمان که در مورد سرقت اطلاعات اصالتسنجی، هک شدن نام کاربری یا سرقت اطلاعات کارت اعتباری شنیدید، مطمئن باشید که حداقل بخشی از بدافزار بکارگرفته شده در آن از نوع Fileless میباشد. هنگامی که بدافزار Fileless به یک سیستم دسترسی پیدا کرد، میتواند شروع به راهاندازی و اجرای بدافزار سنتی کند. تکنیکهای زیر زمانی که با بدافزارهای بدون فایل ترکیب میشوند، موفقتر و موثرتر عمل میکنند:

- کیتهای بهرهجویی (Exploit Kits)

- ابزارهای بومی سرقت شده (Hijacked native tools)

- بدافزار مستقر در رجیستری (Registry resident malware)

- بدافزار صرفاً مقیم در حافظه (Memory-only malware)

- باجافزار (Ransomware)

چگونه بدافزار بدون فایل را شناسایی میکنید؟

بهترین راه برای شناسایی و مسدودسازی حملات بدافزارهای Fileless، داشتن رویکردی جامع و راهکار دفاعی چند لایه است. بهترین ترفند در سازمانها برای تشخیص تهدیدات بدافزاری بدون فایل باید شامل بکارگیری شاخصهای حمله (Indicators of Attack – به اختصار IoA) همراه با علائم آلودگی (Indicators of Compromise – به اختصار IoC) و استفاده از قابلیتهای شناسایی تهدیدات توسط محصولات امنیتی باشد.

از آنجایی که بدافزار Fileless از ابزارهای داخلی سیستم جهت تسهیل حملات و پوشش مسیرهای آن استفاده میکند، راهبران امنیتی باید هوشیار بوده و از روشهای مختلفی که مهاجمان برای انجام حملات بدافزاری بدون فایل به کار میبرند، مطلع باشند. در این حملات چالش اصلی، پایش و رصد مجرمان سایبری است که همواره سعی می کنند در حافظه یک سیستم پنهان شوند.

راهکارهای امنیتی بیت دیفندر نظیر GravityZone Business Security Enterprise و GravityZone Business Security Premium قابلیت شناسایی بدافزارها و حملات Fileless را دارا میباشند. جهت دریافت اطلاعات بیشتر میتوانید با کارشناسان ما تماس بگیرید.