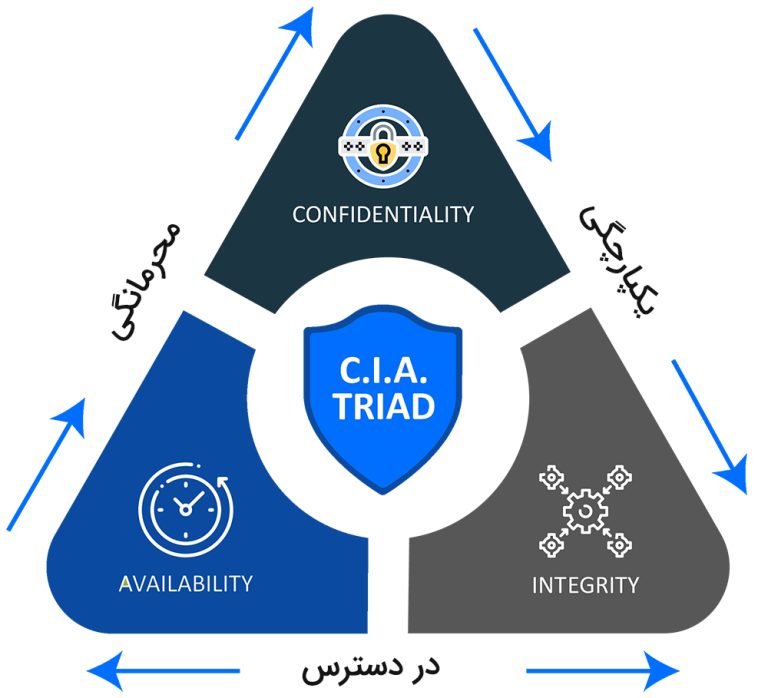

تعریف مثلث امنیت سایبری

مثلث امنیت سایبری یا CIA Triangle یک مدل امنیتی است که شامل سه عنصر اصلی محرمانگی (Confidentiality)، یکپارچگی (Integrity) و در دسترس بودن (Availability) است. این مدل برای تضمین امنیت سیستمها و شبکهها استفاده میشود و به عنوان یک راهنمای کلی برای تعیین اولویتهای امنیتی در سیستمها و شبکهها مورد استفاده قرار میگیرد.

محرمانگی در مثلث سایبری

محرمانگی در مثلث سایبری به معنای حفاظت از اطلاعات و دادههای حساس و جلوگیری از دسترسی غیرمجاز به آنها است. در این بخش از مثلث، اهمیت حفاظت از مخفی نگه داشتن اطلاعات و دادهها در برابر دسترسی غیرمجاز و نفوذ به سیستمها و شبکهها بررسی میشود. به عنوان مثال، در محیطهای شبکهای، محرمانگی اطلاعات شامل اطلاعات کاربران، رمزهای عبور، اطلاعات شخصی و غیره است. به همین دلیل حفاظت از اطلاعات و محرمانه نگه داشتن آنها یکی از مهمترین نکاتی است که کارشناسان شبکه در مدت زمان اجرای خطمشیهای امنیتی به آن دقت میکنند.

یکپارچگی در مثلث سایبری

یکپارچگی در مثلث سایبری به معنای حفظ صحت و سلامت دادهها و جلوگیری از تغییرات غیرمجاز در آنها است. در این بخش از مثلث، اهمیت حفظ یکپارچگی دادهها و جلوگیری از تغییرات غیرمجاز در سیستمها و شبکهها بررسی میشود. یکپارچگی در مثلث سایبری به معنای اتصال و همکاری بین سه عنصر اصلی امنیت سایبری است و موارد زیر را شامل میشود.

فناوری

شامل سیستمها، شبکهها، سختافزارها، نرمافزارها و سایر فناوریهای مورد استفاده در سازمان است. یکپارچگی فناوری بدان معنا است که مولفههای سیستم سایبری با یکدیگر هماهنگ شوند و همکاری موثری داشته باشند تا امنیت سایبری تضمین شود.

فرایندها

شامل سیاستها، رویهها و روشهای کاری است که در سازمان برای مدیریت امنیت سایبری پیادهسازی میشوند. یکپارچگی فرایند به معنای اجرای هماهنگ و همسویی بین فرایندهای مختلف سازمان است تا امنیت سایبری به طور جامع و موثر اعمال شود.

افراد

شامل کارکنان، مدیران، کارشناسان امنیت و سایر اعضای سازمان است. یکپارچگی افراد به معنای آموزش، آگاهیبخشی و همکاری بین اعضای سازمان در زمینه امنیت سایبری است تا همه به یکدیگر کمک کنند و در امنیت سایبری سازمان سهیم باشند.

در دسترس بودن در مثلث سایبری

در دسترس بودن در مثلث سایبری به معنای قابلیت دسترسی به اطلاعات و دادهها در هنگام نیاز و بدون محدودیتهای غیرمجاز است. در این بخش از مثلث، اهمیت قابلیت دسترسی به اطلاعات و دادهها در سیستمها و شبکهها بررسی میشود. به عنوان مثال، در محیطهای شبکهای، قابلیت دسترسی به اطلاعات شامل دسترسی به سرویسها، فایلها، پایگاه دادهها و غیره است. به طور کلی، در دسترس بودن (Availability) در مثلث سایبری به فرآیند اطمینان از اینکه سامانهها، شبکهها و سرویسهای سایبری برای کاربران در دسترس و قابل استفاده هستند، اشاره دارد. این اصل امنیتی برای حفظ فعالیت و عملکرد صحیح سامانهها در برابر حملات، خطرات و نقصهای احتمالی مورد توجه قرار میگیرد. در دسترس بودن در مثلث سایبری به منظور ارتقای دسترسی به خدمات سایبری و جلوگیری از قطعی و خسارتهای ناشی از تهدیدات و حوادث ممکنه، مورد توجه قرار میگیرد. برخی از مفاهیم مرتبط با این مفهوم به شرح زیر هستند:

اعتمادسازی

اعتماد سازمان و کاربران به اینکه سامانهها و خدمات سایبری به طور مداوم در دسترس هستند و امکان استفاده از آنها وجود دارد.

پایداری در برابر حملات

پیادهسازی اقدامات امنیتی و معماری سامانهها به منظور پایداری در برابر حملات و رخدادهای ناخواسته که باعث قطعی و خسارتهای جدی به سامانهها میشوند.

مدیریت خطر

شناسایی و مدیریت خطرات ممکنه که باعث قطعی و کاهش دسترسی به سامانهها میشوند که برای این منظور اتخاذ اقدامات پیشگیرانه و بهبود دسترسپذیری ضروری است.

نگهداری و پشتیبانی

انجام فعالیتهای نگهداری و پشتیبانی، از جمله پشتیبانگیری منظم، تعمیر و نگهداری سامانهها و برنامهها به منظور حفظ در دسترس بودن.

آزمون و ارزیابی

انجام آزمونها و ارزیابیهای منظم جهت شناسایی نقاط ضعف و بهبود سطح دسترسی سامانهها.

مثال کاربرد مثلث امنیت سایبری در امنیت شبکههای کامپیوتری

یکی مثال های کاربردهای مثلث امنیت سایبری در حوزه امنیت شبکههای کامپیوتری، میتواند مربوط به حفاظت از اطلاعات شخصی کاربران باشد. در شبکههای کامپیوتری، ممکن است اطلاعات شخصی کاربران شامل نام، رمز عبور، آدرس ایمیل و غیره در دسترس باشد. در این مورد، مثلث امنیت سایبری به عنوان یک راهنمای کلی برای تعیین اولویتهای امنیتی میتواند مورد استفاده قرار گیرد. به عنوان مثال:

محرمانگی

حفاظت از اطلاعات شخصی کاربران با استفاده از رمزنگاری و سایر روشهای محرمانگی.

یکپارچگی

جلوگیری از تغییرات غیرمجاز در دادهها و اطلاعات شخصی کاربران.

در دسترس بودن

اطمینان از دسترسی به اطلاعات شخصی کاربران در هنگام نیاز و بدون محدودیتهای غیرمجاز.

به طور کلی، مثلث امنیت سایبری به عنوان یک راهنمای کلی برای تعیین اولویتهای امنیتی در شبکههای کامپیوتری و سیستمهای اطلاعاتی مورد استفاده قرار میگیرد.

استفاده از مثلث امنیت سایبری برای شناسایی نقاط ضعف شبکه

برای شناسایی نقاط ضعف در شبکه کامپیوتری، میتوان از مثلث امنیت سایبری به عنوان یک راهنمای کلی برای تعیین اولویتهای امنیتی استفاده کرد. سه اصل فوق در این زمینه به شرح زیر مورد استفاده قرار میگیرند:

محرمانگی

بررسی سیاستهای محرمانگی و حفاظت از اطلاعات حساس در شبکه.

یکپارچگی

بررسی صحت و سلامت دادهها و جلوگیری از تغییرات غیرمجاز در شبکه.

در دسترس بودن

بررسی قابلیت دسترسی به اطلاعات و دادهها در شبکه و جلوگیری از محدودیتهای غیرمجاز.

همچنین، برای شناسایی نقاط ضعف در شبکه کامپیوتری، میتوان از ابزارهای مختلفی مانند Wireshark، Metasploit و LANGuardian استفاده کرد. به عنوان مثال، Wireshark به عنوان یک تحلیلگر پروتکل شبکه، به شما امکان میدهد ترافیکی که در یک شبکه رایانهای اجرا میشود را ضبط و به صورت تعاملی مرور کنید. همچنین، Metasploit به عنوان یک ابزار تست نفوذ، به شما امکان میدهد تست امنیت شبکه و سیستمهای کامپیوتری را انجام دهید. LANGuardian نیز به عنوان یک نرمافزار مانیتورینگ شبکه، به شما امکان میدهد ترافیک شبکه را مانیتور کنید و به دنبال نقاط ضعف در شبکه بگردید.

مثلث امنیت سایبری و پیشگیری از نفوذ به شبکه کامپیوتری

برای پیشگیری از نفوذ به شبکه کامپیوتری، میتوان از مثلث امنیت سایبری به عنوان یک راهنمای کلی استفاده کرد. در ادامه، رویکردهایی را برای هر یک از عناصر مثلث امنیت سایبری برای پیشگیری از نفوذ به شبکه کامپیوتری بررسی میکنیم:

محرمانگی

استفاده از رمزنگاری قوی برای حفاظت از اطلاعات حساس و دسترسی به آنها. پیادهسازی سیاستهای محرمانگی و مدیریت دسترسی به اطلاعات. آموزش کاربران درباره اهمیت حفظ محرمانگی اطلاعات و رفتارهای امنیتی.

یکپارچگی

استفاده از روشهای امنیتی برای جلوگیری از تغییرات غیرمجاز در سیستمها و شبکهها. بهروزرسانی و نگهداری منظم سیستمها و نرمافزارها برای جلوگیری از آسیبپذیریها. به کارگیری دیوارهای آتش، سامانههای تشخیص نفوذ و پیشگیری از نفوذ با هدف شناسایی فعالیتهای مشکوک به حمله سایبری.

در دسترس بودن

پیادهسازی زیرساختهای یکپارچه و قابل اعتماد برای اطمینان از دسترسی به شبکه و سرویسها. مدیریت پهنای باند و منابع شبکه برای اطمینان از دسترسی مداوم به آنها. پیادهسازی راهکارهای متعادلسازی بار و توزیع منابع برای جلوگیری از افت کارایی و خرابی سرویسها. با استفاده از این رویکردها و توجه به عناصر مثلث امنیت سایبری، میتوان بهبود امنیت شبکه کامپیوتری را تحقق داد و از نفوذ به شبکه جلوگیری کرد.

استفاده از مثلث امنیت سایبری برای تشخیص و ردیابی حملات سایبری به شبکه کامپیوتری

یکی از کاربردهای خوب مثلث امنیت سایبری ارائه قابلیتهای کلیدی به کارشناسان امنیتی در زمینه تشخیص و ردیابی حملات سایبری است. برای این منظور کارشناسان شبکه میتوانند بر مبنای الگوهای زیر گام بردارند:

محرمانگی

بررسی لاگهای سیستم و شبکه برای شناسایی دسترسیهای غیرمجاز به اطلاعات حساس. استفاده از روشهای رمزنگاری برای جلوگیری از دسترسی غیرمجاز به اطلاعات حساس. بررسی سیاستهای محرمانگی و مدیریت دسترسی به اطلاعات.

یکپارچگی

استفاده از فایروالها، IDS/IPS و سیستمهای تشخیص نفوذ برای شناسایی و جلوگیری از حملات. بهروزرسانی منظم سرورها، استوریجها و نرمافزارها کاربردی مثل با هدف سوء استفاده هکرها از آسیبپذیریهای شناسایی نشده. بررسی صحت و سلامت دادهها و جلوگیری از تغییرات غیرمجاز در سیستمها و شبکهها.

در دسترس بودن

مانیتورینگ شبکه و ترافیک شبکه با استفاده از ابزارهای مانیتورینگ مانند Wireshark و LANGuardian. پیادهسازی زیرساختهای مبتنی بر اعتماد صفر برای اطمینان از دسترسی به شبکه و سرویسها. پیادهسازی راهکارهای متعادلکننده بار با هدف مقابل با حملات رایجی مثل Dos و DDoS با هدف جلوگیری از افت کارایی و خرابی سرویسها. با استفاده از این رویکردها و توجه به عناصر مثلث امنیت سایبری، میتوان حملات سایبری را شناسایی و ردیابی کرد و مانع بروز آنها شد.

چگونگی استفاده از مثلث امنیت سایبری در طراحی یک سیستم امنیتی

استفاده از مثلث امنیت سایبری (Cybersecurity Triad) در طراحی یک سیستم امنیتی، به شما کمک میکند تا به طور جامع به مقوله امنیت سایبری بپردازید. این مثلث شامل سه مفهوم کلیدی یکپارچگی (Confidentiality)، صحت (Integrity) و دسترسپذیری (Availability) میشود. برای آنکه بتوانید این مثلث را به بهترین شکل پیادهسازی کنید پیشنهاد میکنیم به نکات زیر دقت کنید:

تحلیل ریسک

ابتدا تحلیل ریسک را انجام دهید و خطرات اجتمالی و آسیبپذیریهای سیستم را شناسایی کنید. این عمل شامل ارزیابی تهدیدات ممکنه و تاثیرات آنها بر سازمان و سیستمهای سایبری است.

برنامهریزی امنیتی

براساس نتایج تحلیل ریسک، برنامهریزی امنیتی را انجام دهید. در این مرحله، استراتژیها، سیاستها و روشهای امنیتی را برای حفاظت از سیستم و دادهها در نظر بگیرید.

سازگاری

در طراحی سیستم امنیتی، سازگاری به معنای حفظ حریم خصوصی و محرمانگی دادهها است. برای اینکه بتوانید از سازگاری استفاده کنید، باید دادهها را در هنگام انتقال، ذخیره و پردازش، رمزنگاری کنید و نیز سیاستهای دسترسپذیری مناسب را تعریف کنید.

صحت

در طراحی سیستم امنیتی، صحت به معنای حفظ یکپارچگی و صحت دادهها است. برای اطمینان از صحت دادهها، از مکانیزمهای امضاء دیجیتال، تایید هویت و امضاء الکترونیکی استفاده کنید.

دسترسپذیری

در طراحی سیستم امنیتی، دسترسپذیری به معنای اطمینان از این موضوع است که سامانهها و خدمات سایبری به درستی و در زمان مورد نیاز برای کاربران در دسترس هستند. از طریق استفاده از مدیریت خطر، پشتیبانی و نگهداری مناسب، طراحی کنید.

پیادهسازی و اجرا

پس از طراحی سیستم امنیتی، آن را پیادهسازی و اجرا کنید. از تکنولوژیها و ابزارهای مناسب برای اجرای اقدامات امنیتی استفاده کنید و اطمینان حاصل کنید که سیستم به درستی پیادهسازی شده است.

مانیتورینگ و ارزیابی

پس از پیادهسازی سیستم امنیتی، به صورت مداوم عملکرد سیستم را مانیتور کنید و از ابزارها و روشهای ارزیابی استفاده کنید. این تکنیک به شما کمک میکند تا هر گونه تهدید یا نقص را شناسایی و مورد تصحیح قرار دهید.

آموزش و آگاهیبخشی

آموزش کاربران و پرسنل در مورد اصول امنیت سایبری و مسئولیتهایشان در حفاظت از سیستم و دادهها بسیار مهم است. برنامههای آموزشی و آگاهیبخشی را در سازمان خود پیادهسازی کنید.

با استفاده از مثلث امنیت سایبری در طراحی سیستم امنیتی، شما میتوانید به طور جامع و هماهنگ به امنیت سایبری بپردازید و سیستمی را طراحی کنید که تا حد ممکن محافظت شده و قابل اعتماد باشد.

مثلث هکرها DDD چیست؟

مثلث هکرها (DDD) یک مفهوم در حوزه هک و نفوذ به سیستمها است. این مفهوم شامل سه عنصر کلیدی است که هکرها در فرایند نفوذ و تست امنیت از آنها استفاده میکنند. این سه عنصر به شرح زیر هستند:

Discover (کشف)

در این مرحله، هکرها سعی میکنند نقاط ضعف و آسیبپذیریهای موجود در سیستمها و شبکهها را کشف کنند. با استفاده از ابزارها و تکنیکهای مختلف، هکرها به دنبال شناسایی نقاط ضعف و آسیبپذیریهایی هستند که قابل بهرهبرداری هستند.

Develop (توسعه)

در این مرحله، هکرها از آسیبپذیریها و نقاط ضعف کشف شده استفاده میکنند و ابزارها و تکنیکهایی را توسعه میدهند که برای نفوذ به سیستمها استفاده میشوند. این موضوع شامل توسعه اسکریپتها، ابزارهای خودکارسازی و تکنیکهای پیشرفته است.

Defend (دفاع)

در این مرحله، هکرها سعی میکنند از تکنیکها و ابزارهایی که در دسترس قرار دارند برای حفظ حضور خود در سیستمها استفاده میکنند. به طور خلاصه، مثلث هکرها (DDD) شامل مراحلی است که هکرها در فرایند نفوذ و تست امنیت از آنها استفاده میکنند. این موضوع شامل کشف نقاط ضعف، توسعه ابزارها و تکنیکهایی برای نفوذ و دفاع از موقعیت خود در شبکه و سازمانها است.

تفاوت CIA و DDD در چیست (مقایسه مثلث امنیت اطلاعات و مثلث هکرها)

تفاوت بین CIA و DDD در این است که هر یک به حوزهای متفاوت از فناوری اطلاعات و امنیت اطلاعات میپردازند. در حالی که CIA اصول امنیت اطلاعات را پوشش میدهد، DDD به طراحی نرمافزار و مدلسازی دامنهای تمرکز دارد.

CIA (محرمانگی، یکپارچگی و دسترسیپذیری)

مثلث CIA یک چارچوب برای امنیت اطلاعات است که شامل سه اصل اصلی میشود:

- محرمانگی (Confidentiality): جلوگیری از دسترسی غیرمجاز به اطلاعات.

- یکپارچگی (Integrity): اطمینان از صحت و کامل بودن دادهها.

- دسترسیپذیری (Availability): فراهم بودن دسترسی به اطلاعات برای افراد مجاز.

این اصول در امنیت اطلاعات اهمیت دارند و هدف آنها حفظ اطلاعات در برابر تهدیدات و حملات است.

DDD (طراحی مبتنی بر دامنه)

DDD یا Domain-Driven Design یک روش طراحی نرمافزار است که تمرکز آن بر روی مدلسازی دامنه و ارتباط نزدیک با متخصصان دامنه است. ویژگیهای کلیدی این رویکرد شامل موارد زیر است:

- مدلسازی دامنه (Domain Modeling): تمرکز بر مدلسازی مفاهیم دامنه کسبوکار برای همگامسازی نرمافزار با نیازهای کسبوکار.

- زبان مشترک (Ubiquitous Language): ایجاد زبانی مشترک بین تیم توسعه و ذینفعان برای تسهیل ارتباط.

- جداسازی مرزها (Bounded Contexts): تعریف مرزهای مختلف در دامنه برای جداسازی بخشهای مستقل از هم.

DDD به سازمانها کمک میکند تا نرمافزارهای پیچیده را بهتر مدیریت و توسعه دهند، و ارتباط بین تیمهای توسعه و کسبوکار را بهبود میبخشد.

خلاصه تفاوتها

- حوزه فعالیت: CIA مربوط به امنیت اطلاعات است، در حالی که DDD به طراحی نرمافزار بر اساس دامنه کسبوکار اختصاص دارد.

- اهداف: هدف CIA حفاظت از دادهها و امنیت اطلاعات است، در حالی که هدف DDD ساخت نرمافزاری است که با نیازهای کسبوکار و دامنه آن همخوانی داشته باشد.

مثلث SFU چیست؟ آشنایی با مثلث سطح امنیت تفاوتش با مثلث DDD و CIA

مثلث SFU یا مثلث امنیت شبکه، مانند مثلث امنیت اطلاعات (CIA)، یک مدل طراحی شده برای بررسی امنیت یک شبکه ارتباطی است. این مثلث شامل سه عنصر کلیدی است که در طراحی و پیادهسازی یک سیستم امنیتی باید مد نظر قرار گیرند. این سه عنصر عبارتند از:

امنیت (Security)

در این اصل، باید از تمامی راهکارهای امنیتی مثل دیوارهای آتش، سامانههای تشخیص و پیگشیری از نفوذ برای ایمنسازی زیرساختها استفاده کرد. همچنین، باید از راهکارهای مانیتورینگ شبکه و ترافیک مانند Wireshark و LANGuardian استفاده شود.

قابلیت اجرا (Functionality)

در این اصل، باید از تمامی راهکارهایی که برای پیادهسازی درست نقشهای امنیتی در دسترس قرار دارند، استفاده شود. همچنین، باید اطمینان حاصل شود که از زیرساختهای قوی و قابل اعتماد برای اطمینان از دسترسی به سرویسها و اطلاعات استفاده شده است.

قابلیت استفاده (Usability)

این اصل اشاره به این نکته دارد که باید از راهکارهایی که برای استفاده آسان و راحتی کاربران در دسترس قرار دارند، استفاده شود. باید از راهکارهایی که برای مدیریت دسترسی به اطلاعات و اعمال سطوح دسترسی متناسب با نیازهای کاربران است، استفاده شود.

به طور خلاصه، مثلث SFU یا مثلث امنیت شبکه، شامل سه عنصر کلیدی است که در طراحی و پیادهسازی یک سیستم امنیتی باید مد نظر قرار گیرند. این سه عنصر شامل امنیت، قابلیت اجرا و قابلیت استفاده هستند. در مقابل، مثلث DDD برای هکرها و نفوذ به سیستمها استفاده میشود، در حالی که مثلث CIA برای حفاظت و محافظت از اطلاعات در یک سیستم استفاده میشود.