EDR چیست؟

EDR مخفف Endpoint Detection and Response یا تشخیص و پاسخ نقطه پایانی است. این یک راهکار امنیتی سایبری است که به طور مداوم فعالیت “نقطه پایانی” را برای فعالیتهای مشکوک رصد میکند و در صورت شناسایی تهدید، به طور خودکار یا دستی به آن پاسخ میدهد.

چند دهه است که سازمانها و شرکتها، به امید حل مسائل امنیتی سازمانشان، روی بستههای آنتیویروس سرمایهگذاری کردهاند. اما با افزایش پیچیدگی تهدیدهای سایبری طی ده سال گذشته، کمبودهای آنتیویروسهای به اصطلاح «قدیمی» کاملاً مشخص شدهاند.

در پاسخ به این موضوع، برخی از شرکتهای سازنده چالشهای امنیت سازمانی را مجدد بررسی و راهکارهای جدیدی برای رفع نقصهای آنتیویروسها ارائه کردهاند.

امروزه یکی از چالش های مهم برای راهبران امنیتی یک سازمان تهیه راهکاری مناسب برای مقابله با آسیب های امنیتی می باشد و سوالاتی از قبیل تفاوت EDR با آنتی ویروس چیست؟ چرا EDR از آنتی ویروس کارآمد تر است؟ ملزومات پیاده سازی EDR چیست؟ و … همواره برای آنها مطرح بوده است.

در ادامه این مقاله به طور مفصل به تمامی این سوالات پاسخ خواهیم داد.

عملکرد EDR چگونه است؟

تمرکز تمام راهکارهای آنتی ویروس روی فایلهای احتمالاً مخربی است که به سیستم وارد شدهاند، اما EDR به دنبال گردآوری دادهها از نقطۀ پایانی و یافتن الگوهای مخرب یا غیرعادی در این دادهها به صورت آنی است. ایدۀ سیستم تشخیص تهدیدهای نقطۀ پایانی و پاسخدهی به آن، همانطور که از نامش پیداست، تشخیص آلودگی و ارائۀ پاسخ است. هر چقدر که EDR سریعتر بتواند این کار را بدون دخالت انسان انجام دهد، کارآتر است.

EDR خوب قابلیت مسدودسازی فایلهای مخرب را نیز دارد، ولی نکتۀ مهمتر این است که EDRها میدانند که تمام حملههای مدرن بر مبنای فایل نیستند. علاوه بر این، EDRهای کنشگرا ویژگیهای مهمی را در اختیار تیمهای امنیتی قرار میدهند که در آنتی ویروس وجود ندارند. از جمله این ویژگیها میتوان به واکنش خودکار و قابلیت مشاهدۀ کامل تغییرات صورت گرفته در فایل، ایجاد پردازهها و اتصال به شبکه در نقطۀ پایانی اشاره کرد. این ویژگیها برای شکار تهدید، واکنش به حوادث و حل جرایم دیجیتال حیاتی است.

در ویدئویی زیر خلاصه ای از ویژگی ها و مزایای EDRها را ببینید:

مزایای EDR

- مشاهده و تشخیص خودکار: EDR به تیمهای امنیتی دید بیشتری از فعالیتهای نقاط پایانی میدهد و به آنها کمک میکند تا تهدیدات را به طور خودکار شناسایی کنند.

- تشخیص فراتر از تهدیدهای شناخته شده: EDR فقط به دنبال تهدیدهای شناخته شده و مبتنی بر فایل نیست، بلکه میتواند فعالیتهای غیرعادی و مشکوک را نیز شناسایی کند.

- نیاز به تعریف دقیق تهدیدات: بر خلاف آنتی ویروس، EDR نیازی به تعریف دقیق هر تهدید ندارد و میتواند الگوهای فعالیت غیرمنتظره را شناسایی کند.

- گردآوری دادههای جامع: EDR دادهها را از تمام نقاط پایانی تحت نظارت جمعآوری میکند و به تیمهای امنیتی دید کاملی از شبکه میدهد.

- تصویرسازی دادهها: EDR دادهها را در قالب رابط کاربری متمرکز و قابل فهم ارائه میدهد.

- تحلیل عمیقتر: دادههای EDR را میتوان با سایر ابزارها برای تحلیل عمیقتر و شناسایی ماهیت حملات ترکیب کرد.

- شکار و تحلیل گذشتهنگر: EDR امکان شکار و تحلیل تهدیداتی را که قبلاً رخ دادهاند را فراهم میکند.

- استخراج و مفهومسازی دادهها روی دستگاه: EDRهای پیشرفته میتوانند دادهها را استخراج، مفهومسازی و بدون نیاز به دخالت انسان، تهدیدات را رفع کنند.

- کاهش زمان پاسخ به تهدید: با شناسایی و پاسخ خودکار به تهدیدات، EDR میتواند به طور قابلتوجهی زمان پاسخگویی را کاهش دهد.

- تقویت موضع امنیتی: EDR با ارائه دید و کنترل بیشتر به تیمهای امنیتی، به آنها کمک میکند تا موضع امنیتی کلی سازمان را تقویت کنند.

توجه: همه EDRها این قابلیتها را به طور کامل ارائه نمیدهند. هنگام انتخاب EDR، مهم است که به دنبال محصولی باشید که با نیازهای خاص شما مطابقت داشته باشد.

EDR و تفاوت آن با آنتی ویروس

برای اینکه بتوانید بهدرستی از کسبوکار یا سازمانتان در مقابل تهدیدها محافظت کنید، باید از تفاوت EDR و آنتی ویروسهای سنتی یا «قدیمی» آگاه شوید. این دو رویکرد امنیتی تفاوتی بنیادی دارند.

ویژگیهای آنتی ویروس سنتی یا قدیمی

در گذشته که میتوانستیم تعداد تهدیدهای بدافزاری جدید روزانه را به سادگی بشماریم، سازمانها میتوانستند بدافزارهای شناختهشده را با استفاده از آنتی ویروس روی دیسک در کامپیوترشان مسدود کنند.

بانک داده آنتی ویروسهای سنتی از مجموعۀ امضاها تشکیل میشود. این امضاها ممکن است حاوی هشهای فایل بدافزار و یا قواعدی باشند که حاوی مجموعهای از مشخصههای فایل مخرب هستند. این مشخصهها معمولاً شامل رشتههای قابل خواندن برای انسان یا دنبالهای از بایتها است که در فایل قابل اجرای بدافزار، نوع فایل، اندازۀ فایل و سایر انواع فرادادۀ فایل وجود دارد.

در صورتی که فایل منطبق با یکی از امضاهای ثبتشده در بانک داده آنتی ویروس بود، نرمافزار آنتی ویروس مانع اجرای فایل بدافزار میشود.

همچنین، برخی از موتورهای آنتی ویروس میتوانند تحلیل اکتشافی ابتدایی را روی پردازههای در حال اجرا انجام دهند و صحت فایلهای اساسی سیستم را چک کنند. بعد از سیل عظیم و هرروزه بدافزارهای جدید و از بین رفتن امکان افزودن امضای هر فایل مخرب به بانک توسط سازندگان آنتی ویروسها، این امکانات «بعد از وقوع» یا پس از آلودگی فایل به بسیاری از آنتی ویروسها اضافه شدند.

با افزایش تهدیدها و کاهش بازدهی آنتی ویروسهای سنتی، برخی از سازندگان قدیمی این نرمافزارها تلاش کردهاند که با استفاده از سرویسهایی مانند کنترل توسط فایروال، رمزنگاری دادهها، فهرست پردازههای مجاز و غیرمجاز و سایر ابزارهای «بستههای» آنتی ویروس، این نرمافزارها را کاملتر کنند. این راهکارها، که به صورت کلی Endpoint Protection Platform – به اختصار EPP – یا پلتفرمهای محافظت از نقطۀ پایانی نام دارند، همچنان در اصل بر مبنای رویکرد امضا هستند.

معایب آنتی ویروس سنتی

1. عدم توانایی در مقابله با حجم زیاد بدافزار جدید:

- هر روز بدافزارهای جدید زیادی منتشر میشوند که تیمهای تولید آنتی ویروس قادر به شناسایی و امضای آنها به سرعت کافی نیستند.

- در نتیجه، سازمانها در برابر این بدافزارهای ناشناخته بدون محافظت باقی میمانند.

2. دور زدن آسان امضاهای آنتی ویروس:

- عاملان تهدید میتوانند به راحتی با تغییر جزئی بدافزار، از شناسایی توسط امضاهای آنتی ویروس فرار کنند.

- این کار به دلیل تمرکز آنتی ویروسها بر روی مشخصههای ثابت فایل (مانند هش) به جای رفتار بدافزار انجام میشود.

3. ناتوانی در برابر حملات بدون فایل:

- حملات مدرن مانند حملات درون حافظهای و باجافزارها نیازی به فایل بدافزاری ندارند و میتوانند از آنتی ویروسهای سنتی عبور کنند.

- این حملات میتوانند مستقیماً به حافظه حمله کرده یا از طریق اعتبارنامههای دزدیده شده نفوذ کنند.

4. عدم ارائه دید کاملی از شبکه:

- آنتی ویروسها فقط بر روی نقاط پایانی (مانند لپتاپها و دسکتاپها) تمرکز دارند و دید کاملی از کل شبکه ارائه نمیدهند.

- این امر شناسایی تهدیدات پیچیده که در چندین نقطه پایانی پخش شدهاند را دشوار میکند.

5. ایجاد بار اضافی بر روی سیستم:

- آنتی ویروسهای سنتی میتوانند به دلیل اسکنهای مداوم و پردازشهای سنگین، بر عملکرد سیستمها تأثیر بگذارند.

- این امر به خصوص برای سیستمهای قدیمیتر یا با منابع محدود میتواند مشکلساز باشد.

6. عدم ارائه قابلیتهای پاسخگویی به حادثه:

- آنتی ویروسها به طور کلی در برابر تهدیدات شناسایی شده، اقداماتی مانند حذف یا قرنطینه کردن فایلهای آلوده انجام میدهند.

- با این حال، آنها قادر به ارائه قابلیتهای پیشرفته پاسخگویی به حادثه مانند تجزیه و تحلیل عمیق ریشه علت، بازیابی دادهها و پاکسازی سیستم نیستند.

EDR چگونه آنتی ویروس را تکمیل میکند؟

موتورهای آنتی ویروس، با وجود محدودیتهایی که هنگام استفادۀ مستقل یا بهعنوان بخشی از راهکار EPP دارند، میتوانند مکملهای سودمندی برای راهکار EDR باشند. اغلب EDRها هم حاوی برخی از عناصر مسدودسازی بر پایة امضا و هش (بهعنوان بخشی از راهبرد «دفاع عمیق») هستند.

با بهکارگیری موتورهای آنتی ویروس در راهکار موثرتر EDR، تیمهای امنیتی سازمانها میتوانند از مزایای مسدودسازی سادۀ بدافزارهای شناختهشده بهرهمند شوند و آن را با ویژگیهای پیشرفتۀ EDR ترکیب کنند.

جلوگیری از انباشتگی هشدار با EDR فعال

همانطور که قبلتر اشاره شد، EDRها امکان مشاهدۀ عمیق تمام نقاط پایانی موجود در شبکۀ سازمان را برای تیمهای امنیت سازمانی و فناوری اطلاعات فراهم میکنند. این امکان مزایای متعددی دارد. البته با وجود این مزایا، بسیاری از راهکارهای EDR نمیتوانند اثرگذاری مورد انتظار تیمهای امنیتی سازمان را داشته باشند، چون مدیریتشان به منابع انسانی زیادی نیاز دارد: منابعی که غالباً به علت محدودیتهای تأمین کارکنان یا بودجه، در دسترس نیستند یا به علت کمبود مهارتهای امنیت سایبری در اختیار نیستند.

بسیاری از سازمانهایی که روی EDR سرمایهگذاری کردهاند، بهجای برخورداری از امنیت بیشتر و سبکشدن کار تیمهای امنیت و فناوری اطلاعاتشان، صرفاً مجبور میشوند منابع را از یک وظیفۀ امنیتی به وظیفهای دیگر تخصیص دهند. به این ترتیب، بهجای رفع مشکلات دستگاههای آلوده، مجبور به رفع تعداد زیادی هشدار EDR میشوند.

اما نیازی به این کار نیست. میتوان گفت ارزشمندترین قابلیت EDR دفع خودکار تهدیدها بدون نیاز به مداخلۀ انسان است. با استفاده از قدرت یادگیری ماشین و هوش مصنوعی، EDR فعال، با استفاده از قدرت یادگیری ماشین و هوش مصنوعی، باری از روی دوش تیم امنیت سازمانی برمیدارد و میتواند به صورت خودکار و بدون نیاز به منابع ابری، مانع وقوع رخداد در نقطة پایانی شود.

این موضوع به این معناست که تهدیدها به سرعت ماشین (سریعتر از تحلیل ابری راهدور) و بدون نیاز به دخالت انسان دفع میشوند.

کاربردهای EDR فعال برای تیمتان

این سناریوی معمول را در نظر بگیرید: کاربر تبی را در گوگل کروم باز میکند و فایلی از نظر خودش بیخطر را دانلود و اجرا میکند. این برنامه با استفاده از PowerShell تمام فایلهای پشتیبان محلی را حذف و شروع به رمزنگاری تمام دادههای روی دیسک میکند.

کار تحلیلگر امنیتی با راهکارهای EDR غیرفعال میتواند دشوار باشد. این تحلیلگر، که با هشدارهای زیادی احاطه شده است، باید دادهها را کنار هم بگذارد و روایت یا گزارشی معنادار به دست بیاورد. با استفاده از EDR فعال، این کار توسط ایجنتی در نقطۀ پایانی انجام میشود. EDR فعال از روایت کامل باخبر است، بنابراین این تهدید را در زمان اجرا و پیش از شروع رمزنگاری دفع میکند.

وقتی از ابعاد ماجرا کاسته میشود، تمام عناصر دخیل در گزارش (حتی تبی که کاربر در مرورگر کروم باز کرده) تحت رصد قرار میگیرند. به این منظور به هر رخداد بر اساس نوع و دسته آن یک شناسه تخصیص داده میشود. سپس، این گزارش رخدادها به کنسول مدیریت ارسال میشوند تا تحلیلگران امنیتی و مدیران فناوری اطلاعات امکان مشاهده و شکار آسان تهدیدها را داشته باشند.

ارتقای امنیت با استفاده از EDR

حال که برتریهای مشهود سیستم EDR را بر آنتی ویروس دیدیم، گام بعدی چیست؟ انتخاب EDR مناسب مستلزم شناخت نیازهای سازمانتان و قابلیتهای محصول است.

همچنین، گرچه انجام تست مهم است، ولی اطمینان از کاربرد این تستها در جهان واقعی مهمتر است. تیمتان چطور از این محصول در عملیاتهای روزانه استفاده میکند؟ یادگیری آن چقدر آسان است؟ وقتی سرویسهای ابری که سیستم به آنها متکی است، آفلاین یا خارج از دسترس هستند، همچنان این محصول از شرکتتان محافظت میکند؟

پیادهسازی و توزیع آن نیز مهم است. آیا میتوانید استقرار راهکار EDR به صورت خودکار امکانپذیر است؟ راهکار با پلتفرمهای شما سازگار است؟ آیا سازندۀ مدنظرتان به یک اندازه به ویندوز، لینوکس و سیستم عامل مکینتاش اهمیت میدهد؟ در نظر داشته باشید باید از همۀ نقاط پایانی محافظت شود. هر نقطۀ پایانیای که به حال خود رها شود، میتواند در پشتی به شبکهتان باشد.

در گام بعدی، به یکپارچگی نیز توجه کنید. اغلب سازمانها از مجموعۀ نرمافزاری پیچیدهای استفاده میکنند. آیا سازندۀ سیستم امکان یکپارچهسازی ساده با سایر سرویسهای مدنظرتان را فراهم میکند؟

برای راهنمای جامعتر دربارۀ نحوۀ انتخاب EDR مناسب، به کتاب الکترونیک رایگان رموز ارزیابی محصولات امنیتی مراجعه کنید.

EDR و تفاوت آن با XDR

درحالیکه EDR فعال گام بعدی است که سازمانها باید برای گذار از آنتی ویروسها بردارند، سازمانهایی که به قابلیت مشاهده و یکپارچگی حداکثری در کل مجموعهشان نیاز دارند باید به فکر تشخیص و پاسخ گسترده یا XDR باشند.

XDR با یکپارچهسازی تمام کنترلهای امنیتی و قابلیت مشاهده و ارائۀ نمایی جامع از اتفاقات رخداده در محیط، EDR را ارتقا میدهد. XDR، با انبارهای که شامل اطلاعاتی از کل اکوسیستم است، امکان تشخیص و پاسخ سریعتر، عمیقتر و موثرتر از EDR و گردآوری و ترکیب دادههای حاصل از منابع گوناگون را فراهم میکند.

خرید EDR سازمانی

یکی از محصولات امنیتی بیت دیفندر که راهکاری مطمئن و قابل اعتماد برای سازمان ها می باشد. EDR بیت دیفندر که یکی از بهترین EDRهای موجود در بازار است با استفاده از قابلیت جدید XEDR قادر به تشخیص تهدیدات سایبری و پاسخ به آنان در کوتاه ترین زمان ممکن است.

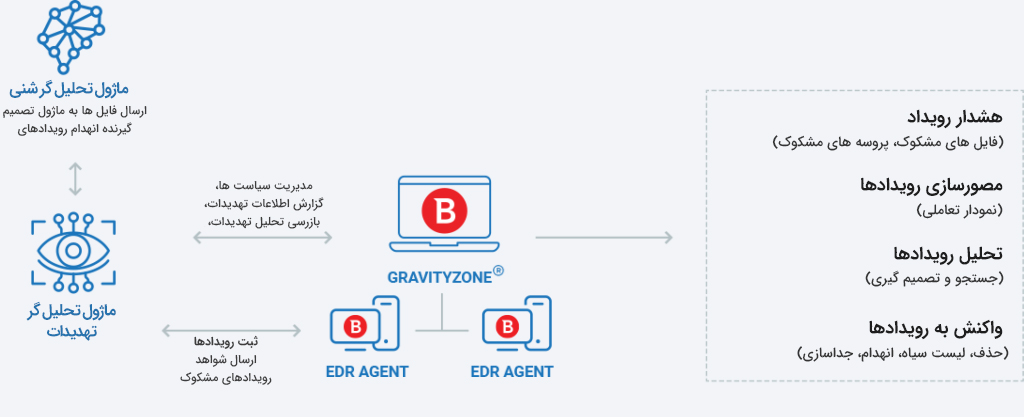

EDR بیت دیفندر چگونه کار می کند؟

بیت دیفندر EDR یک راهکار مبتنی بر ابر است که از پیادهسازی محلی و درونسازمانی نیز به طور کامل پشتیبانی میکند. EDR Agent در تمام نقاط پایانی سازمان شما نصب میشوند. هر Agent EDR دارای یک ثبتکننده رویداد است که به طور مداوم نقاط پایانی را رصد نموده و به طور ایمن شواهد و رویدادهای مشکوک را به بستر GravityZone ارسال میکند.

در Gravity Zone، ماژول تحلیلگر تهدیدات (Threat Analytics)، رویدادهای نقاط پایانی را به منظور بررسی بیشتر و واکنش سریعتر در فهرست اولویتبندیشده رویدادها، جمعآوری و خلاصه میکند. فایلهای مشکوک را به منظور حذف به تحلیلگر شنی (Sandbox Analyzer) ارسال نموده و سپس از نتیجه تحلیل جعبهشنی sandbox در گزارشهای رویداد EDR استفاده میکند. داشبورد بلادرنگ EDR از هر دستگاهی قابل دسترسی است تا مدیران امنیتی بتوانند هشدارها و مصورسازیها را مشاهده و سپس تهدیدات را بررسی کرده و به طور موثر به آنها پاسخ دهند.

نتیجهگیری

عاملان تهدید از آنتی ویروس و EPP فراتر رفتهاند و سازمانها باید بدانند که آنتی ویروس های سازمانی دیگر قادر به مقابله با تهدیدهای فعال امروزی نیستند. حتی نگاهی سرسری به تیتر خبرها نشان میدهد که، با وجود سرمایهگذاری روی کنترلهای امنیتی، به سازمانهای بزرگ و ناآماده چقدر حملههای مدرنی مانند حملههای باجافزاری صورت گرفته است. وظیفۀ ما راهبران امنیت این است که مطمئن شویم نرمافزار امنیتیمان نه تنها برای حملههای دیروز، بلکه برای حملههای امروز و فردا نیز مناسب است.