سیستم تشخیص نفوذ (IDS) یک فناوری امنیت شبکه است که برای شناسایی آسیبپذیریها علیه یک برنامه کاربردی یا رایانه طراحی شده است. این سیستم به صورت فقط شنونده عمل میکند و ترافیک شبکه را نظارت کرده و نتایج را به مدیر سیستم گزارش میدهد، اما نمیتواند به طور خودکار برای جلوگیری از حمله شناسایی شده اقدام کند.

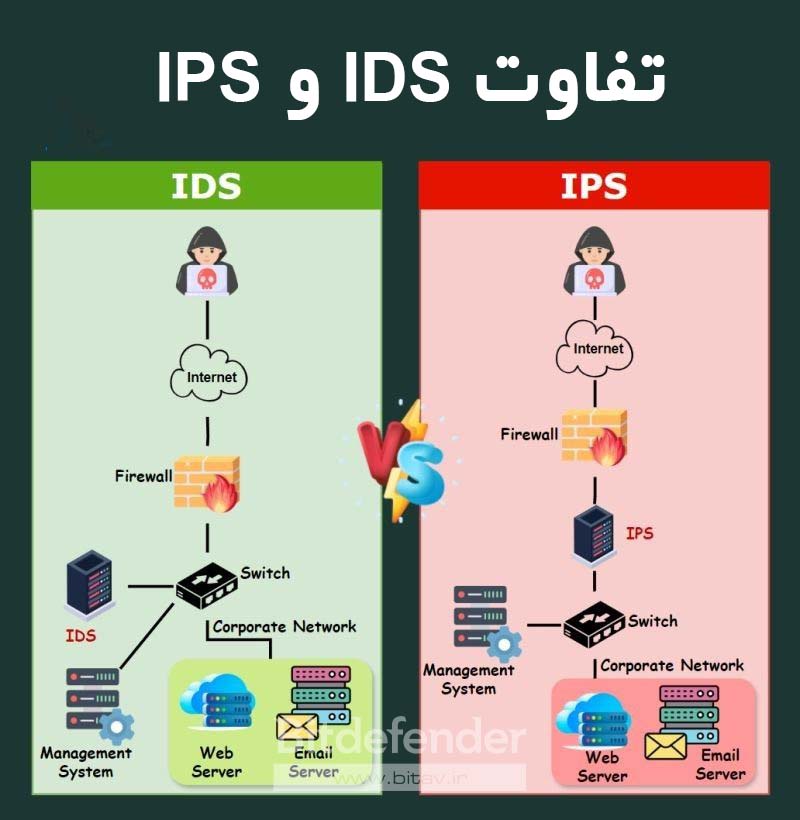

تفاوت بین سیستم تشخیص نفوذ (IDS) و سیستم پیشگیری از نفوذ (IPS)

جدول زیر خلاصهای از تفاوتهای بین سیستم IDS و IPS را نشان میدهد:

| سیستم پیشگیری از نفوذ (IPS) | سیستم تشخیص نفوذ IDS |

| بخشی از خط ارتباط مستقیم | خارج از خط ارتباط مستقیم |

| فعال (نظارت و دفاع خودکار) و/یا غیرفعال | غیرفعال (فقط نظارت و گزارشدهی) |

| تشخیص بر اساس آنومالیهای آماری و امضای حمله | تشخیص بر اساس امضای حمله |

عملکرد IDS چگونه است؟

یک سیستم IDS تنها وظیفه دارد تهدیدات احتمالی را شناسایی کند و خارج از مسیر مستقیم ارتباطات شبکه قرار دارد. این سیستم از پورت TAP یا SPAN برای تجزیه و تحلیل نسخهای از جریان ترافیک استفاده میکند، بنابراین بر عملکرد شبکه تأثیری نمیگذارد.

انواع سیستمهای تشخیص نفوذ

پنج نوع IDS وجود دارد: شبکهمحور، میزبانمحور، پروتکلمحور، برنامه محور و ترکیبی.

دو نوع رایجترین IDS عبارتند از:

سیستم تشخیص نفوذ مبتنی بر شبکه (NIDS)

یک NIDS یک شبکه کامل محافظت شده را نظارت میکند. این سیستم در سراسر زیرساخت در نقاط استراتژیک، مانند زیرشبکههای آسیبپذیرترین، مستقر میشود. NIDS تمام ترافیکی که به دستگاههای شبکه و از آنها جریان دارد را نظارت میکند و بر اساس محتوای بستهها و متادادهها تصمیمگیری میکند.

سیستم تشخیص نفوذ مبتنی بر میزبان (HIDS)

یک HIDS زیرساخت کامپیوتری که روی آن نصب شده است را نظارت میکند. به عبارت دیگر، این سیستم روی یک نقطه پایانی خاص مستقر میشود تا آن را در برابر تهدیدات داخلی و خارجی محافظت کند. IDS این کار را با تجزیه و تحلیل ترافیک، ثبت فعالیتهای مخرب و اطلاعدهی به اشخاص تعیین شده انجام میدهد.

سه نوع باقیمانده را میتوان به این صورت توصیف کرد:

پروتکلمحور (PIDS)

یک سیستم تشخیص نفوذ مبتنی بر پروتکل معمولاً روی یک سرور وب نصب میشود. این سیستم پروتکل بین یک کاربر/دستگاه و سرور را نظارت و تجزیه و تحلیل میکند. یک PIDS معمولاً در Front End یک سرور قرار دارد و رفتار و وضعیت پروتکل را نظارت میکند.

پروتکل کاربردیمحور (APIDS)

یک APIDS یک سیستم یا سفیر است که معمولاً در داخل سرور قرار دارد. این سیستم مکاتبات مربوط به پروتکلهای خاص کاربردی را ردیابی و تفسیر میکند. به عنوان مثال، این سیستم پروتکل SQL را در هنگام ارتباط با سرور وب نظارت میکند.

سیستم تشخیص نفوذ ترکیبی

یک سیستم تشخیص نفوذ ترکیبی دو یا چند رویکرد تشخیص نفوذ را ترکیب میکند. با استفاده از این روش، دادههای سیستم یا میزبان با اطلاعات شبکه برای یک دید جامع ترکیب میشوند. سیستم تشخیص نفوذ ترکیبی در مقایسه با سایر سیستمها قدرتمندتر است.

همچنین یک زیرگروه از روشهای تشخیص IDS وجود دارد که متداولترین نوع آن عبارتند از:

مبتنی بر امضا

یک IDS مبتنی بر امضا، ترافیک ورودی شبکه را نظارت میکند و به دنبال الگوها و توالیهای خاصی است که با امضاهای حمله شناخته شده مطابقت دارند. در حالی که این روش برای این منظور مؤثر است اما قادر به تشخیص حملات ناشناخته بدون الگوهای شناخته شده نیست.

مبتنی بر ناهنجاری

IDS مبتنی بر ناهنجاری یک فناوری نسبتاً جدیدتر است که برای تشخیص حملات ناشناخته طراحی شده است و فراتر از شناسایی امضاهای حمله عمل می کند. این نوع تشخیص به جای استفاده از یادگیری ماشین برای تجزیه و تحلیل مقادیر زیادی از دادهها و ترافیک شبکه استفاده میکند.

IDS مبتنی بر ناهنجاری یک مدل تعریف شده از فعالیت عادی ایجاد و از آن برای شناسایی رفتارهای غیرعادی استفاده میکند. با این حال، این سیستم مستعد گزارش های مثبتهای کاذب است. به عنوان مثال، اگر یک ماشین رفتاری نادر اما سالم نشان دهد، به عنوان یک ناهنجاری شناسایی میشود. این منجر به یک هشدار کاذب میشود.

تفاوت IDS و فایروال

سیستمهای تشخیص نفوذ (IDS) و فایروالهای نسل جدید هر دو راهکارهای امنیتی شبکه هستند. آنچه یک IDS را از یک فایروال متمایز میکند، هدف آن است.

یک دستگاه IDS به صورت غیرفعال نظارت میکند، یک تهدید را هنگام وقوع توصیف میکند و یک هشدار ارسال میکند. IDS بستههای شبکه را در حال حرکت نظارت میکند. این به پاسخگویی به حادثه اجازه میدهد تا تهدید را ارزیابی کند و اقدام لازم را انجام دهد. با این حال، این دستگاه از نقطه پایانی یا شبکه محافظت نمیکند.

یک فایروال به طور فعال نظارت میکند و به دنبال جلوگیری از تبدیل شدن تهدیدات به حوادث است. فایروالها قادر به فیلتر کردن و مسدود کردن ترافیک هستند. آنها ترافیک را بر اساس قوانین از پیشتنظیم شده، با تکیه بر پورتها، آدرسهای مقصد و منبع مدیریت می کنند.

با توجه به تنظیمات معمولا فایروالها ترافیکی را که از قوانین فایروال پیروی نمیکند، عبور می دهند. با این حال، اگر یک حمله از داخل شبکه بیاید، IDS هشدار نخواهد داد.

اهمیت سیستمهای تشخیص نفوذ (IDS)

حملات سایبری روز به روز پیچیدهتر میشوند و سیستمهای IDS نقش مهمی در امنیت شبکه ایفا میکنند. این سیستمها میتوانند به شناسایی حوادث امنیتی، تحلیل نوع و تعداد حملات و بهبود پاسخهای امنیتی کمک کنند.

روشهای دور زدن IDS

مهاجمان میتوانند از روشهای مختلفی برای فرار از تشخیص توسط سیستمهای تشخیص نفوذ (IDS) استفاده کنند. این روشها میتوانند چالشهای زیادی برای IDS ایجاد کنند، زیرا برای دور زدن روشهای تشخیص موجود طراحی شدهاند:

تکهتکه کردن بستهها

تکهتکه کردن، یک بسته را به بستههای کوچکتر و تکهتکه شده تقسیم میکند. این به مهاجم اجازه میدهد تا مخفی بماند، زیرا هیچ امضای حملهای برای تشخیص وجود نخواهد داشت.

بستههای تکهتکه شده بعداً توسط نود گیرنده در لایه IP بازسازی میشوند. سپس آنها به لایه کاربردی ارسال میشوند. حملات تکهتکه کردن با جایگزینی دادهها در بستههای تکهتکه شده تشکیلدهنده با دادههای جدید، بستههای مخرب تولید میکنند.

سیلابی کردن

این حمله برای غلبه بر تشخیصدهنده و ایجاد خرابی در مکانیزم کنترل طراحی شده است. هنگامی که یک تشخیصدهنده خراب میشود، تمام ترافیک مجاز خواهد بود.

یک روش محبوب برای ایجاد سیلابی کردن، جعل پروتکل User Datagram Protocol (UDP) و Internet Control Message Protocol (ICMP) معتبر است. سپس سیلابی کردن ترافیک برای پنهان کردن فعالیتهای غیرعادی مهاجم استفاده میشود. در نتیجه، IDS در پیدا کردن بستههای مخرب در حجم عظیمی از ترافیک مشکل زیادی خواهد داشت.

مخفیسازی

مخفیسازی میتواند برای جلوگیری از تشخیص با ایجاد یک پیام دشوار برای درک، و در نتیجه پنهان کردن یک حمله استفاده شود. اصطلاح مخفیسازی به معنای تغییر کد برنامه به گونهای است که آن را از نظر عملکرد متمایز نمیکند.

هدف، کاهش قابلیت تشخیص با مخفی کردن و به خطر انداختن خوانایی است. به عنوان مثال، مخفی کردن بدافزار به آن اجازه میدهد تا از IDS فرار کند.

رمزگذاری

رمزگذاری قابلیتهای امنیتی متعددی از جمله محرمانگی دادهها، یکپارچگی و حریم خصوصی ارائه میدهد. متأسفانه، سازندگان بدافزار از ویژگیهای امنیتی برای پنهان کردن حملات و فرار از تشخیص استفاده میکنند.

به عنوان مثال، یک حمله به یک پروتکل رمزگذاری شده نمیتواند توسط یک IDS خوانده شود. هنگامی که IDS نمیتواند ترافیک رمزگذاری شده را با امضاهای موجود در پایگاه داده مطابقت دهد، ترافیک رمزگذاری شده رمزگشایی نمیشود. این تشخیص حملات را برای تشخیصدهندهها بسیار دشوار میکند.

چرا سیستمهای تشخیص نفوذ (IDS) مهم هستند؟

دنیای سایبری، میدان نبردی پویا و در حال تحول است. حملات سایبری با پیچیدگی روزافزون و تهدیدات نوظهوری مانند حملات روز صفر، کسبوکارها را بیش از پیش در معرض خطر قرار دادهاند. برای مقابله با این چالشها، نیاز به راهکارهای امنیتی پیشرفته و چندلایهای بیش از هر زمان دیگری احساس میشود.

سیستمهای تشخیص نفوذ (IDS) به عنوان خط مقدم دفاع سایبری، نقش حیاتی در شناسایی و تحلیل حملات ایفا میکنند. با نظارت مستمر بر ترافیک شبکه، IDS قادر است:

- شناسایی سریع و دقیق حملات: با تحلیل رفتارهای مشکوک، IDS به محض وقوع حمله، مدیران امنیت را آگاه میکند.

- تحلیل جامع تهدیدات: IDS با ارائه گزارشهای دقیق و قابل فهم، به سازمانها کمک میکند تا به درک عمیقی از ماهیت و حجم حملات دست یابند.

- کشف آسیبپذیریها: IDS میتواند با شناسایی نقاط ضعف در سیستمها، به سازمانها کمک کند تا اقدامات اصلاحی لازم را انجام دهند.

- تسهیل پاسخگویی به حوادث: با ارائه اطلاعات دقیق درباره حملات، IDS به تیمهای امنیتی کمک میکند تا به سرعت و موثر به حوادث پاسخ دهند.

اما IDS به تنهایی قادر به مقابله با تمام تهدیدات نیست. برای ایجاد یک لایه دفاعی قدرتمند، ترکیب IDS با سیستمهای پیشگیری از نفوذ (IPS) ضروری است. IPS با توانایی مسدود کردن حملات در لحظه، مکمل قدرتمندی برای IDS محسوب میشود.

برای دستیابی به حداکثر امنیت، یک رویکرد جامع و چندلایهای توصیه میشود. علاوه بر IDS و IPS، فناوریهای دیگری مانند:

- حفاظت از آسیبپذیریها: با شناسایی و رفع نقاط ضعف در سیستمها، از نفوذ مهاجمان جلوگیری میکند.

- ضدبدافزار: با شناسایی و حذف بدافزارها، از سیستمها در برابر تهدیدات داخلی محافظت میکند.

- ضدجاسوسافزار: با شناسایی و حذف جاسوسافزارها، از حریم خصوصی و امنیت اطلاعات سازمان محافظت میکند.

با ترکیب این فناوریها، یک لایه دفاعی قدرتمند ایجاد میشود که قادر است در برابر طیف گستردهای از تهدیدات سایبری مقاومت کند. این رویکرد، که به عنوان “دفاع چندلایهای” یا “اعتماد صفر” شناخته میشود، با بررسی دقیق تمام ترافیک شبکه، از جمله ترافیک رمزنگاری شده، به سازمانها کمک میکند تا از امنیت خود اطمینان حاصل کنند.

در دنیای امروز، امنیت سایبری یک اولویت است. با اتخاذ یک رویکرد جامع و استفاده از فناوریهای پیشرفته، سازمانها میتوانند از دادهها و داراییهای خود در برابر تهدیدات سایبری محافظت کنند و به فعالیتهای خود به صورت ایمن و بدون وقفه ادامه دهند.

تفاوت IDS و آنتی ویروس سرور

تفاوت اصلی بین سیستم تشخیص نفوذ (IDS) و آنتیویروس سرور در نحوه عملکرد، محدوده کاربرد و نوع تهدیداتی است که هر کدام شناسایی و مدیریت میکنند. در زیر این تفاوتها به صورت دقیقتر توضیح داده شدهاند:

۱. محدوده عملکرد

- IDS: سیستم تشخیص نفوذ (IDS) روی ترافیک شبکه کار میکند و به صورت مستقیم به تجزیه و تحلیل جریان دادههای شبکه و سرورها برای شناسایی رفتارهای مشکوک یا الگوهای حمله میپردازد. IDS معمولاً در سطح شبکههای بزرگ و سرورهای حیاتی نصب میشود و از کل زیرساخت شبکه و سرور محافظت میکند.

- آنتیویروس سرور: آنتیویروس سرور به صورت محلی روی یک سرور نصب میشود و از فایلها و برنامههای آن سرور در برابر بدافزارها محافظت میکند. این نرمافزار تمرکز بر شناسایی و حذف ویروسها، تروجانها و سایر بدافزارهایی دارد که ممکن است در فایلهای سرور قرار گرفته باشند.

۲. نوع تهدیدات شناسایی شده

- IDS: سیستم تشخیص نفوذ عمدتاً تهدیدات شبکهای را شناسایی میکند، مانند حملات هکری، تلاش برای نفوذ، یا ترافیک غیرمجاز. این سیستم قادر به شناسایی حملات شبکهای پیچیدهای مانند اسکن پورت، حملات DDoS و فعالیتهای غیرعادی در شبکه است.

- آنتیویروس سرور: آنتیویروس سرور بر شناسایی بدافزارهای فایلمحور متمرکز است. این نرمافزار به دنبال ویروسها، تروجانها، کرمها و دیگر بدافزارها میگردد که ممکن است فایلهای ذخیره شده روی سرور را آلوده کرده باشند. همچنین معمولاً ویژگیهای دیگری مانند ضد جاسوسافزار و ضد باجافزار دارد.

۳. روش شناسایی

- IDS: سیستم تشخیص نفوذ از تکنیکهای تشخیص بر اساس امضا (Signature-based) و تشخیص رفتار غیرعادی (Anomaly-based) استفاده میکند. این سیستم الگوهای حمله شناخته شده و رفتارهای غیرعادی را در ترافیک شبکه جستجو میکند.

- آنتیویروس سرور: آنتیویروس سرور به پایگاه دادهای از امضاهای بدافزارها وابسته است و به طور فعال فایلها و برنامهها را اسکن میکند تا بدافزارهای شناختهشده را شناسایی و حذف کند. برخی از آنتیویروسهای سرور همچنین از تحلیل رفتاری برای شناسایی تهدیدات جدید استفاده میکنند.

۴. اقدام پس از شناسایی

- IDS: سیستم تشخیص نفوذ بیشتر غیرفعال است و پس از شناسایی یک تهدید فقط هشدار میدهد. این سیستم معمولاً اقدام به جلوگیری یا حذف تهدید نمیکند، بلکه اطلاعات لازم را برای تیم امنیتی فراهم میکند تا به تهدیدات پاسخ دهند.

- آنتیویروس سرور: آنتیویروس سرور به طور فعال عمل میکند و میتواند بدافزارها را شناسایی، قرنطینه و حذف کند. این نرمافزار به طور خودکار سیستم سرور را پاکسازی میکند و از انتشار بدافزار به دیگر بخشهای شبکه جلوگیری میکند.

۵. کاربرد

- IDS: سیستم تشخیص نفوذ معمولاً در محیطهای سازمانی بزرگ، مراکز داده و شبکههای با ترافیک بالا استفاده میشود تا تهدیدات شبکهای و حملات سایبری در لحظه شناسایی شوند.

- آنتیویروس سرور: آنتیویروس سرور در سرورهای اختصاصی و سیستمهای حیاتی که باید از فایلها و دادهها در برابر آلودگیهای بدافزار محافظت کنند استفاده میشود. این سیستم بیشتر در سطح فایل و برنامهها تمرکز دارد.

۶. قابلیتهای پیشگیری

- IDS: سیستم تشخیص نفوذ به خودی خود قابلیت پیشگیری ندارد و فقط به عنوان سیستم نظارتی و هشداردهنده عمل میکند. برای پیشگیری از تهدیدات نیاز به ترکیب IDS با سیستم پیشگیری از نفوذ (IPS) یا فایروال است.

- آنتیویروس سرور: آنتیویروس سرور به طور خودکار میتواند بدافزارها را متوقف کند و از ورود یا انتشار آنها در سیستم سرور جلوگیری کند.

| ویژگی | سیستم تشخیص نفوذ (IDS) | آنتیویروس سرور |

| محدوده عملکرد | نظارت بر ترافیک شبکه و سرور، شناسایی رفتارهای مشکوک | محافظت از فایلها و برنامههای سرور در برابر بدافزارها |

| نوع تهدیدات شناسایی شده | تهدیدات شبکهای مانند حملات هکری و نفوذ | بدافزارهای فایلمحور مانند ویروسها و تروجانها |

| روش شناسایی | تشخیص بر اساس امضا و رفتار غیرعادی | تشخیص بر اساس امضاهای بدافزارها و تحلیل رفتاری |

| اقدام پس از شناسایی | فقط هشدار میدهد و اقدامی انجام نمیدهد | به طور فعال بدافزارها را قرنطینه و حذف میکند |

| کاربرد | نظارت بر شبکههای بزرگ و زیرساختهای حیاتی | حفاظت از سرورهای اختصاصی و سیستمهای حیاتی |

| قابلیت پیشگیری | ندارد، فقط نظارت میکند | قابلیت پیشگیری و پاکسازی بدافزارها را دارد |

سوالات متداول

سیستم IDS چگونه عمل میکند؟

IDS با تحلیل ترافیک شبکه به دنبال الگوهای شناخته شده از حملات و رفتارهای غیرعادی میگردد تا تهدیدات را شناسایی کند.

تفاوت بین IDS و IPS چیست؟

IDS تنها تهدیدات را شناسایی میکند و گزارش میدهد، در حالی که IPS به طور فعال برای جلوگیری از حملات اقدام میکند.

آیا سیستم IDS برای امنیت کافی است؟

سیستم IDS به تنهایی کافی نیست و معمولاً باید با سیستمهای پیشگیری از نفوذ و سایر فناوریهای امنیتی ترکیب شود.

نتیجهگیری

سیستم تشخیص نفوذ (IDS) نقش اساسی در امنیت شبکه دارد. با استفاده از این سیستم، میتوان از تهدیدات احتمالی قبل از وقوع آسیب جدی جلوگیری کرد. اما استفاده از این سیستم باید همراه با فناوریهای دیگر امنیتی مانند IPS، ضدبدافزار و ضدجاسوسافزار برای ایجاد یک دفاع چندلایه و جامع باشد.