فیشینگ چیست؟

فیشینگ یکی از متداول ترین روشهای حمله سایبری است. که اغلب برای سرقت اطلاعات کاربر از جمله اطلاعات کارتهای اعتباری، حسابهای بانکی، رمز عبور و … استفاده میشود.

این حمله زمانی اتفاق میافتد که یک مهاجم خود را بهعنوان یک موجودیت قابل اعتماد نشان میدهد و قربانی را فریب میدهد تا یک ایمیل یا هر پیام دیگری را باز کند و سپس روی یک لینک مخرب کلیک کند.

این کار در اغلب موارد منجر به نصب بدافزار، مسدود شدن سیستم بهعنوان بخشی از حمله باجافزار یا افشای اطلاعات حساس میشود. حملات فیشینگ میتواند نتایج ویرانگری داشته باشد که مهمترین و شناختهشدهترین آن همان سرقت پول و اطلاعات است. علاوه بر این، حملات فیشینگ میتوانند بدافزارها را در کامپیوترها مستقر کنند و آنها را در اختیار بگیرند و در شبکههای عظیمی به نام باتنت سازماندهی کنند که میتوانند برای حملات انکار سرویس مورد استفاده قرار گیرند.

در ادامه با مثالی به طور کامل فیشینگ را توضیح میدهیم.

همچنین بخوانید: انواع آسیبپذیریهای امنیتی شبکه

مثال فیشینگ

چندی پیش خبری تحت عنوان “کلاهبرداری با ارسال پیامک جعلی سهام عدالت” سر تیتر اخبار ایران شد. این خبر که شاید برای بعضی از افراد عجیب به نظر برسد، نوعی از حمله فیشینگ بود که با استفاده از پیامکی ساختگی که تحت عنوانین نظیر “دریافت سود سهام عدالت”، “ثبتنام جاماندگان سهام عدالت” و … کاربر را ترقیب به کلیک بر روی لینکی مخرب میکرد.

این لینکها که میتوانستند حاوی بدافزار باشند یا حتی با یک راهنمای ساختگی اقدام سرقت اطلاعات حسابهای کاربری افراد و یا خالی کردن حساب بانکی افراد بشوند، نوعی از حمله فیشینگ بود.

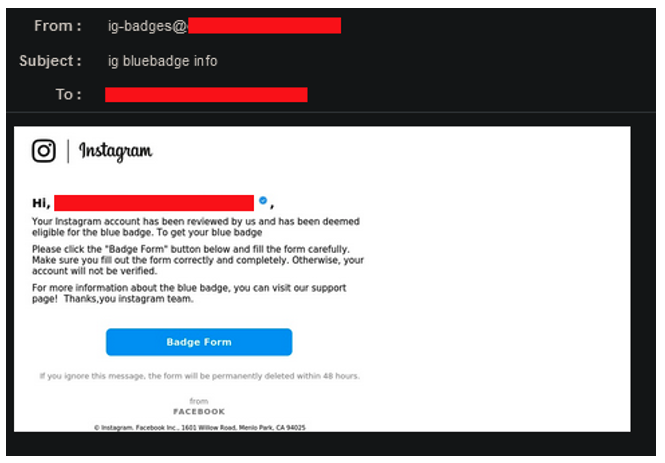

در زیر چند نمونه تصویر از حملات فیشینگ پیامکی و ایمیلی آورده شده است:

همانگونه که تصاویر بالا میبینید، لینکهای مخرب میتواند داخل ایمیل، پیامک، پیامهایی در شبکههای اجتماعی و … قرار گیرد.

نکته مهمی که داخل این پیامها وجود دارد، فرستنده پیام و url لینک است که نشان دهندهی جعلی بودن این پیامها میباشد.

برای آشنایی کامل با فیشینگ پیامکی و روشهای شناسایی و پیشگیری از آن پیشنهاد میشود مقاله زیر را مطالعه نمایید:

فیشینگ پیامکی چیست؟ نحوه جلوگیری از هک پیامکی

در ادامه به معرفی انواع حملات فیشینگ و راههای حفاظت در برابر آنها پرداخته شده است.

انواع فیشینگ

حملات فیشینگ با تکنیک های مختلفی صورت می پزیرد که در صورت ناآگاهی کاربران آن ها را در دام خود گرفتار می کند در این بخش از مقاله به معرفی کاملی از تکنیک های فیشینگ پرداخته شده است، کاربران اینترنتی باید با انواع فیشینگ و متدهای مقابله با آن ها احتمال در دام افتادن خود را کاهش دهند. در ادامه به معرفی 14 روش پرکاربر در فیشینگ می پردازیم.

1) ایمیل فیشینگ (Email phishing)

ایمیل فیشینگ، به این صورت است که مهاجم هزاران پیام جعلی ارسال میکند و بدین صورت، حتی اگر درصد کمی از گیرندگان فریب خورده و مورد سواستفاده قرار گیرند، میتواند اطلاعات و مبالغ قابل توجهی را بهدست آورد. تکنیکهایی وجود دارند که مهاجمان برای افزایش میزان موفقیت خود از آنها استفاده میکنند. برای مثال، آنها در طراحی پیامهای فیشینگ، برای جلب اعتماد کاربر و فریب او، از ایمیلهای واقعی تقلید میکنند. استفاده از عبارتها، حروف و امضاهای یکسان باعث میشود که پیامها مشروع جلوه کنند.

مهاجم ممکن است از شبکههای اجتماعی، برای جمعآوری اطلاعات پسزمینه درباره تجربه شخصی و کاری قربانی خود استفاده کند؛ اطلاعاتی مانند نام قربانی احتمالی، عنوان شغلی، آدرس ایمیل، و همچنین علایق و فعالیتها. سپس مهاجم از این اطلاعات برای ایجاد یک پیام جعلی قابل اعتماد استفاده میکند.

علاوه بر این، مهاجمان معمولا سعی میکنند با ایجاد حس فوریت، کاربران را وارد عمل کنند. بهعنوان مثال، ممکن است در ایمیل اعلام شده باشد که یکی از حسابهای شبکه اجتماعی شما هک شده و باید سریع به لینک زیر وارد شده و مشکل را رفع کنید. اعمال چنین فشاری باعث میشود که کاربر احتیاط کمتری به خرج دهد و بیشتر در معرض خطا باشد. لینکها کاربر را به وبسایتهایی هدایت میکنند که جعلی هستند و اما بهنظر میرسد متعلق به یک نهاد مورد اعتماد مانند بانک، محل کار یا دانشگاه قربانی هستند. از طریق این وبسایتها، مهاجمان سعی میکنند اطلاعات خصوصی مانند نام کاربری و رمز عبور یا اطلاعات پرداخت را جمعآوری کنند.

لینکهای داخل ایمیلها شبیه همتایان قانونی خود هستند، اما دارای اشتباه املایی یا زیر دامنههای اضافی در دامنه هستند. بنابراین، بسیار اهمیت دارد که در موارد حساس و بهخصوص در تراکنشهای مالی، حتما نام دامنه را بهدقت بررسی کنید.

همچنین بخوانید: آشنایی با حمله جعل و تفاوت آن با فیشینگ

نحوه شناسایی ایمیل فیشینگ:

اکثر مردم برخی از شاخص های اولیه ایمیل فیشینگ را می شناسند. با این حال، برای تشخیص سریعتر، برخی از موارد اولیه که هنگام تلاش برای کاهش خطر باید به دنبال آنها بود عبارتند از:

- اطلاعات قانونی: به دنبال اطلاعات تماس یا سایر اطلاعات قانونی در مورد سازمانی که جعل شده است بگردید، سپس به دنبال مواردی مانند غلط املایی یا آدرس ایمیل فرستنده باشید که دامنه اشتباهی دارد.

- کدهای مخرب و بی خطر: از هر چیزی از جمله کدهایی که سعی در فریب حفاظت آنلاین Exchange (EOP) دارند، مانند دانلودها یا پیوندهایی که دارای غلط املایی هستند، آگاه باشید.

- پیوندهای کوتاه شده: روی پیوندهای کوتاه شده کلیک نکنید زیرا از این لینک ها برای فریب دادن email gateways استفاده می شود.

- لوگوی جعلی برند: ایمیل را برای هر لوگوی که واقعی به نظر می رسد بررسی کنید زیرا ممکن است حاوی ویژگی های HTML جعلی و مخرب باشد.

- متن کم: ایمیل هایی که فقط یک تصویر و متن بسیار کمی دارند را نادیده بگیرید زیرا ممکن است تصویر کدهای مخرب را پنهان کند.

2) HTTPS فیشینگ

hypertext transfer protocol به اختصار (HTTPS) ) اغلب به عنوان نشانه ای برای یک لینک امن برای کلیک کردن در نظر گرفته می شود زیرا از این نوع رمزگذاری برای افزایش امنیت استفاده می شود. اکثر سایت ها و سازمان های قانونی اکنون به جای HTTP از HTTPS استفاده می کنند زیرا رسمی و قانونی بودن سایت را نشان میدهد. با این حال، مجرمان سایبری نیز اکنون از HTTPS در لینک هایی که در ایمیلهای فیشینگ قرار میدهند، استفاده میکنند.

نحوه شناسایی HTTPS فیشینگ

در هرصورت این مسئله که آیا لینک داخل ایمیل معتبر است یا خیر؟ بخش مهمی از وقوع یک حمله یا جلوگیری آن است نکات زیر در تشخیص این مورد کمک کننده است:

- پیوند کوتاه شده: مطمئن شوید که پیوند در قالب اصلی و طولانی است و تمام قسمت های URL را نشان می دهد.

- هایپرلینک : اینها لینک های “قابل کلیک” هستند که در متن جاسازی شده اند تا URL واقعی را پنهان کنند و کاربر را به خطا بیاندازند.

3) فیشینگ نیزه ای (Spear phishing)

فیشینگ هدفدار بهجای آنکه هدفهای خود را بهصورت رندوم انتخاب کند، یک شخص یا شرکت خاص را هدف قرار میدهد. این یک نسخه عمیقتری از فیشینگ است که به اطلاعات خاصی در مورد یک سازمان از جمله ساختار قدرت آن نیاز دارد. برای شرکتی که مورد هدف مهاجمان است، اشتباه یک کارمند میتواند عواقب جدی برای کسبوکار داشته باشد. مهاجمان با دادههای دزدیده شده، میتوانند اطلاعات حساس تجاری را فاش کنند، قیمت سهام را دستکاری کنند یا اقدامات مختلف جاسوسی انجام دهند.

نحوه شناسایی فیشینگ نیزه ای

- درخواست غیرعادی: به درخواستهای داخلی که از سوی افراد در بخشهای دیگر میآیند یا به نظر میرسد خارج از عملکرد شغلی عادی به نظر میرسند، توجه کنید.

- پیوندهای درایو مشترک: مراقب لینک های اسناد ذخیره شده در درایوهای مشترک مانند Google Suite، O365 و Dropbox باشید، زیرا می توانند به یک وب سایت جعلی و مخرب هدایت شوند.

- اسناد محافظت شده با رمز عبور: هر سندی که به شناسه ورود کاربر و رمز عبور نیاز دارد، ممکن است تلاشی برای سرقت اطلاعات کاربری باشد.

4) ویلینگ / کلاهبرداری مدیر عامل (Whaling)

یکی دیگر از انواع فیشینگ شرکتی که از OSINT استفاده می کند، ویلینگ است که به آن نهنگ یا کلاهبرداری مدیر عامل نیز می گویند. مهاجمان از رسانه های اجتماعی یا وب سایت شرکتی برای یافتن نام مدیر عامل سازمان یا یکی دیگر از اعضای ارشد تیم استفاده می کنند. سپس با استفاده از یک آدرس ایمیل مشابه آن شخص را جعل می کنند. ممکن است ایمیل درخواست انتقال پول کند یا درخواست کند که گیرنده سندی را بررسی کند.

نحوه شناسایی فیشینگ ویلینگ

- درخواست غیر عادی: اگر یکی از اعضای ارشد تیم که هرگز با او تماسی برقرار نکرده است، درخواست انجام کاری را از شما داشت نسبت به اقدام برای درخواست احتیاط کنید.

- ایمیل گیرنده: از آنجایی که بسیاری از افراد از برنامه های ایمیل استفاده می کنند که همه آدرس های ایمیل آنها را به هم متصل می کند، مطمئن شوید که هر درخواستی که عادی به نظر می رسد از یک ایمیل کاری ارسال شده باشد و نه یک ایمیل شخصی.

5) ویشینگ (Vishing)

فیشینگ صوتی یا «ویشینگ» زمانی اتفاق میافتد که یک مجرم سایبری با شماره تلفنی تماس میگیرد و احساس فوریت شدیدی ایجاد میکند که باعث میشود فرد اقدامی خلاف منافع خود انجام دهد. این تماسها معمولاً در زمانهای پر استرس اتفاق میافتند. به عنوان مثال، بسیاری از مردم در طول فصل مالیات، تماس های تلفنی جعلی را از افرادی دریافت می کنند که ادعا می کنند خدمات درآمد داخلی ارائه می دهند، و میخواهند حسابرسی شما را انجام دهند و یکی از اطلاعات مهم مالی شما را درخواست می کند. از آنجایی که تماس احساس وحشت و فوریت ایجاد می کند، گیرنده می تواند فریب داده شود تا اطلاعات شخصی و مهم خود را در اختیار شما قرار دهد.

نحوه تشخیص ویشینگ

- شماره تماس گیرنده: ممکن است شماره از یک مکان غیرعادی باشد یا مسدود شده باشد.

- زمان بندی: زمان تماس با فصل یا رویدادی که باعث استرس می شود همزمان است.

- اقدام درخواستی: تماس اطلاعات شخصی را درخواست می کند که برای نوع تماس گیرنده غیرعادی به نظر می رسد.

- تماس غیرمنتظره: هنگامی که روشهای ارتباطی دیگر و جاافتادهتری وجود دارد، با تماسی حتی از یک شماره یا کد منطقه شناخته شده باید شک کرد.

6) اسمیشینگ (Smishing)

تبهکاران اغلب تاکتیک های مشابهی را برای انواع مختلف فناوری ها اعمال می کنند. اسمیشینگ ارسال متن هایی است که از شخص درخواست می کند تا اقدامی انجام دهد. این موارد در واقع تکامل بعدی ویشینگ هستند. اغلب، متن حاوی پیوندی است که با کلیک روی آن، بدافزار را روی دستگاه کاربر نصب میکند.

نحوه تشخیص اسمیشینگ

- تغییر وضعیت تحویل: متنی که از گیرنده درخواست میکند برای تغییر یک تحویل اقدام کند، پیوندی را شامل میشود، بنابراین همیشه به دنبال ایمیلها بگردید یا مستقیماً به وبسایت خدمات تحویل بروید تا وضعیت را بررسی کنید.

- کد منطقه غیرعادی: قبل از پاسخ دادن به یک متن یا انجام یک اقدام پیشنهادی، کد منطقه را مرور کرده و با لیست مخاطبین خود مقایسه کنید.

7) فیشینگ ماهیگیر (Angler phishing)

همانطور که عوامل مخرب بین بردارهای حمله جابجا می شوند، رسانه های اجتماعی به مکان محبوب دیگری برای حملات فیشینگ تبدیل شده اند. فیشینگ ماهیگیر مانند ویشینگ و اسمیشینگ عمل می کند، این حمله زمانی است که یک مجرم سایبری از ویژگی اعلان و یا پیام رسان یکی از شبکه های اجتماعی استفاده می کند تا کسی را به انجام اقدام ترغیب کند.

نحوه شناسایی فیشینگ ماهیگیر

- اعلانها: مراقب اعلانهایی باشید که نشان میدهند به یک پست یا گروه اضافه شده اید، زیرا این اعلانها میتوانند شامل پیوندهایی باشند که گیرندگان را به وبسایتهای مخرب هدایت میکنند.

- پیامهای مستقیم غیرعادی: مراقب پیامهای مستقیم افرادی باشید که به ندرت به شما پیام میدهند زیرا ممکن صفحات آنها هک شده یا حساب فیک برای آن ها ساخته شده باشد.

- پیوند به وب سایت ها: هرگز روی لینک در یک پیام رسان کلیک نکنید، حتی اگر رسمی و قانونی به نظر برسد، مگر اینکه فرستنده مرتباً لینک هایی را از این طریق به اشتراک بگذارد.

8) فارمینگ فیشینگ (Pharming)

فارمینگ از انواع فیشینگ فنی است و اغلب تشخیص آن دشوارتر است. عوامل مخرب یکDNS را می ربایند (سروری که URL ها را از زبان طبیعی به آدرس های IP ترجمه می کند) سپس، هنگامی که کاربر آدرس وب سایت را تایپ می کند، سرور DNS کاربر را به آدرس IP یک وب سایت مخرب هدایت می کند که ممکن است واقعی به نظر برسد.

نحوه تشخیص فارمینگ:

- وب سایت ناامن: HTTPS نبودن یک سایت می تواند نشانه ای از این نوع حمله باشد.

- ناهماهنگی های وب سایت: از هر گونه تناقض که نشان دهنده یک وب سایت جعلی است، از جمله رنگ های نامتناسب، غلط املایی یا فونت های عجیب و غریب آگاه باشید.

9) فیشینگ پاپ آپ (Pop-up phishing)

اگرچه اکثر مردم از مسدود کننده های پاپ آپ استفاده می کنند، فیشینگ pop-up همچنان یک خطر است. عوامل مخرب میتوانند کدهای مخرب را در جعبههای اعلان کوچک، به نام پاپآپ، قرار دهند که هنگام مراجعه افراد به وبسایتها نشان داده میشود. نسخه جدیدتر فیشینگ پاپ آپ از ویژگی “اعلان ها” مرورگر وب استفاده می کند. به عنوان مثال، هنگامی که شخصی از یک وب سایت بازدید می کند، مرورگر از فرد می خواهد که ” می خواهید اعلان آخرین مقالات این سایت به شما نمایش داده شود؟” هنگامی که کاربر روی “اجازه دادن” کلیک می کند، پنجره پاپ آپ کدهای مخرب را نصب می کند.

نحوه شناسایی پاپ آپ فیشینگ

- بی نظمی ها: خطاهای املایی یا طرح های رنگی غیرعادی را بررسی کنید.

- تغییر به حالت تمام صفحه: پنجره های بازشوی مخرب می توانند مرورگر را به حالت تمام صفحه تبدیل کنند، بنابراین هرگونه تغییر خودکار در اندازه صفحه ممکن است یک نشانگر باشد.

10) کلون فیشینگ (Clone phishing)

یکی دیگر از انواع فیشینگ ایمیلی هدفمند، کلون فیشینگ است. این حمله از خدماتی استفاده می کند که قبلاً شخصی برای تحریک اقدام نامطلوب استفاده کرده است. مهاجمان بیشتر برنامه های تجاری را می شناسند که افراد را ملزم می کند تا به عنوان بخشی از فعالیت های روزانه خود روی لینک ها کلیک کنند. آنها اغلب درگیر تحقیق میشوند تا ببینند یک سازمان از چه نوع خدماتی به طور مرتب استفاده میکند و سپس ایمیلهای هدفمندی را که به نظر میرسد از این خدمات میآیند ارسال میکنند. به عنوان مثال، بسیاری از سازمان ها از DocuSign برای ارسال و دریافت قراردادهای الکترونیکی استفاده می کنند، بنابراین عوامل مخرب ممکن است ایمیل های جعلی برای این سرویس ایجاد کنند.

نحوه شناسایی کلون فیشینگ

- زمانبندی غیرعادی: مراقب هر ایمیل غیرمنتظرهای از یک ارائهدهنده خدمات باشید، حتی ایمیلی که بخشی از عملکرد عادی کار روزانه است.

- اطلاعات شخصی: به ایمیل های درخواست کننده اطلاعات شخصی که ارائه دهنده خدمات هرگز آنها را درخواست نمی کند، توجه کنید.

11) حملات Man-in-the-Middle (MTM)

حملات فیشینگ انسان در وسط زمانی اتفاق میافتد که مجرم سایبری در «وسط» دو منبع قرار میگیرد و سعی میکند دادهها یا اطلاعاتی را که بین دو کاربر به اشتراک گذاشته میشود، بدزدد. این می تواند هر چیزی از اطلاعات شخصی گرفته تا جزئیات حسابداری و اعتبار پرداخت باشد.

نحوه شناسایی حمله مرد میانی

حملات فیشینگ MTM را می توان با استفاده از بازرسی جریان عمیق (DFI) و بازرسی بسته عمیق (DPI) در سراسر شبکه شناسایی کرد. این دو نوع بازرسی اطلاعات اندازه و طول بسته را به نمایشگرهای امنیتی شبکه ارائه میکنند که میتواند برای کمک به شناسایی ترافیک غیرعادی شبکه در سازمان شما استفاده شود.

12) دوقلو شیطانی (Evil twin)

یک حمله فیشینگ دوقلو شیطانی از یک هات اسپات وای فای جعلی استفاده می کند که اغلب آن را مشروع جلوه می دهد و ممکن است داده ها را در حین انتقال رهگیری کند. اگر شخصی از هات اسپات جعلی استفاده کند، مهاجم می تواند حملاتی از نوع مرد میانی یا استراق سمع را ایجاد کند. این به آنها اجازه می دهد تا داده هایی مانند اعتبار ورود به سیستم یا اطلاعات حساس منتقل شده از طریق اینگونه اتصالات را جمع آوری کنند.

نحوه شناسایی یک حمله فیشینگ دوقلو شیطانی

- شبکه وای فای نا امن: مراقب هر نقطه اتصالی باشید که هشدار “ناامن” را روی دستگاه تان نشان می دهد، حتی اگر به نظر آشنا به نظر برسد.

- نیاز به ورود به سیستم: هر نقطه اتصالی که معمولاً به اعتبار ورود نیاز ندارد اما به طور ناگهانی آن را درخواست می کند مشکوک است.

13) فیشینگ چاله آبی (Watering hole phishing)

این نوع حمله یکی از حملات مخرب فیشینگ است. فیشینگ چاله آبی با تحقیق درباره وب سایت هایی که کارکنان یک شرکت اغلب بازدید می کنند شروع می شود، سپس آدرس IP را با کدهای مخرب یا دانلودها آلوده می کنند. اینها می توانند وب سایت هایی باشند که اخبار صنعت را ارائه می دهند یا وب سایت های فروشندگان شخص ثالث. هنگامی که کاربر از وب سایت بازدید می کند، کدهای مخرب را دانلود می کند.

نحوه شناسایی فیشینگ چاله آبی

- به هشدارهای مرورگر توجه کنید: اگر مرورگر نشان میدهد که سایتی ممکن است کد مخرب داشته باشد، ماندن در آن سایت را ادامه ندهید، حتی اگر معمولاً از آن استفاده میکنید.

- نظارت بر قوانین فایروال: اطمینان حاصل کنید که قوانین فایروال به طور مداوم به روز شده و نظارت می شود تا از ترافیک ورودی از یک وب سایت در معرض خطر جلوگیری شود.

14) فیشینگ موتورهای جستجو (Search engine phishing)

فیشینگ موتور جستجو زمانی است که یک مجرم سایبری یک محصول جعلی را برای هدف قرار دادن کاربران ایجاد می کند. اگر کاربری قربانی این نوع حملات فیشینگ شود و تصمیم بگیرد این محصول جعلی را خریداری کند، مجرم سایبری این فرصت را دارد که به اطلاعات حساسی که کاربر در طول فرآیند تسویه حساب داده است، دسترسی پیدا کند.

نحوه تشخیص فیشینگ موتور جستجو

تشخیص اینکه آیا هدف یک مجرم سایبری با فیشینگ موتورهای جستجو قرار گرفته اید یا خیر، می تواند دشوار باشد. با این حال، فیشینگ موتورهای جستجو اغلب تخفیفها، هدایا، فرصتهای شغلی و غیره را نشان میدهد که اغلب برای واقعی بودن خیلی خوب هستند. برای جلوگیری و شناسایی این نوع حملات فیشینگ، مراقب محصولاتی باشید که به سختی یافت می شوند یا به طور غیرمنطقی ارزان هستند.

راههای محافظت در برابر حملات فیشینگ

حفاظت از انواع فیشینگ نیازمند اقداماتی است که باید هم توسط کاربران و هم توسط شرکتها انجام شوند. کاربران عادی باید بسیار هشیار باشند، پیامهای مهاجمان، هرچند که در برخی موارد استادانه جعل شده باشند، حاوی اشتباهات ظریفی هستند که هویت واقعی آنها را آشکار میکند. این اشتباهها همانطور که اشاره کردیم میتوانند اشتباهات املایی یا تغییرات در نام دامنه باشند. کاربران در صورت دریافت ایمیل از شرکتهای مهم، باید به این فکر کنند اصلا چرا چنین ایمیلی را دریافت کردهاند.

برای شرکتها، این مراحل را میتوان برای کاهش حملات فیشینگ انجام داد:

آموزش کارکنان سازمان

آموزش کارکنان برای درک استراتژیهای فیشینگ، شناسایی علائم فیشینگ، معرفی انواع فیشینگ و گزارش حوادث مشکوک به تیم امنیتی بسیار مهم است. به طور مشابه، سازمانها باید کارکنان را تشویق کنند تا قبل از تعامل با یک وبسایت، به دنبال نشانها یا برچسبهای اعتماد از شرکتهای معروف امنیت سایبری باشند.

راهحلهای امنیتی ایمیل

راهحلهای جدید فیلتر ایمیل میتوانند در برابر بدافزارها و سایر پیوستهای مخرب موجود در پیامهای ایمیل محافظت کنند. راهحلها میتوانند ایمیلهایی را که حاوی لینکهای مخرب هستند شناسایی کنند. در واقع، راهحلهای امنیتی ایمیل بهطور خودکار ایمیلهای مشکوک را مسدود میکنند و از فناوری sandboxing استفاده میکنند تا بررسی کنند که آیا آنها حاوی کد مخرب هستند یا خیر.

انجام تستهای حمله فیشینگ

حملات فیشینگ شبیهسازیشده میتواند به تیمهای امنیتی کمک کند تا اثربخشی برنامههای آموزشی آگاهی امنیتی را ارزیابی کنند و به کاربران نهایی در درک بهتر حملات کمک کند. حتی اگر کارمندان شما در یافتن پیامهای مشکوک خوب عمل میکنند، باید بهطور مرتب تست شوند تا حملات فیشینگ واقعی را ببینند. تهدیدات سایبری همچنان در حال تکامل هستند و شبیهسازی حملات سایبری نیز باید تکامل یابند.

دسترسی کاربران به سیستمها و دادههای با ارزش را محدود کنید

اکثر حملات فیشینگ برای فریب دادن کاربران سازمان طراحی شدهاند و حسابهای کاربری با سطح دسترسی بالا، اهداف جذابی برای مجرمان سایبری هستند. محدود کردن دسترسی به سیستمها و دادهها میتواند به محافظت از دادههای حساس کمک کند. از اصل «حداقل دسترسی» استفاده کنید و فقط به کاربرانی که به دسترسیهای بیشتر نیاز دارند، این دسترسیها را اعمال کنید.