هوش تهدید چیست؟

هوش تهدید به مجموعهای از دادهها و اطلاعاتی گفته میشود که با هدف درک انگیزهها، اهداف و روشهای حملهی مجرمان سایبری جمعآوری، پردازش و تحلیل میشود. این اطلاعات به سازمانها کمک میکند تا تصمیمات امنیتی آگاهانهتر و سریعتری بگیرند و از رویکرد واکنشی (بعد از وقوع حمله) به پیشگیرانه (قبل از وقوع حمله) تغییر مسیر دهند.

تعریف گارتنر از هوش تهدید:

«هوش تهدید، دانش مبتنی بر شواهد (مانند زمینه، مکانیزمها، شاخصها، پیامدها و توصیههای عملی) دربارهی تهدیدها یا خطرات موجود یا نوظهور برای داراییها است.»

چرا هوش تهدید مهم است؟

در فضای امنیت سایبری، همواره یک جنگ هوشمندانه بین مجرمان سایبری و تیمهای امنیتی در جریان است. مهاجمان از روشهای پیچیدهای استفاده میکنند تا سدهای امنیتی را بشکنند و به دادههای حساس سازمانها دسترسی پیدا کنند. در چنین شرایطی، دانستن اینکه مهاجمان چه برنامهای دارند و چگونه عمل میکنند، یک امتیاز بزرگ برای مقابله با آنهاست.

بسیاری از سازمانها متوجه ارزش هوش تهدید شدهاند، اما تنها دانستن ارزش آن کافی نیست. در حال حاضر، بیشتر سازمانها صرفاً به استفادهی سطحی از هوش تهدید بسنده کردهاند و فقط آن را با ابزارهایی مانند فایروالها، سیستمهای تشخیص نفوذ (IPS) و SIEM یکپارچه میکنند، بدون اینکه به بینشهای ارزشمندی که میتوان از این اطلاعات استخراج کرد، توجه داشته باشند.

مزایای هوش تهدید برای سازمانها

سازمانهایی که از هوش تهدید در بالاترین سطح استفاده نمیکنند، فرصتهای بزرگی را برای افزایش امنیت خود از دست میدهند. این نوع هوش به دلایل زیر بسیار حیاتی است:

- کشف ناشناختهها – تیمهای امنیتی را قادر میسازد تا تهدیدهای احتمالی را شناسایی کرده و تصمیمات بهتری بگیرند.

- افزایش قدرت دفاعی سازمان – با افشای انگیزهها، تاکتیکها، تکنیکها و روشهای مهاجمان (TTPs)، سازمانها میتوانند پیش از حمله، تدابیر امنیتی مناسبی را اجرا کنند.

- شناخت بهتر تصمیمگیری مهاجمان – تحلیل نحوهی تصمیمگیری و عملکرد هکرها به تیمهای امنیتی کمک میکند الگوی حملات آنها را شناسایی و خنثی کنند.

- توانمندسازی مدیران ارشد سازمان – مدیران CISO، CIO، CTO و اعضای هیئتمدیره میتوانند با اتکا به هوش تهدید، ریسکها را کاهش دهند، سرمایهگذاریهای هوشمندانهتری انجام دهند و تصمیمات سریعتری بگیرند.

هوش تهدید، تنها یک ابزار امنیتی نیست؛ بلکه یک استراتژی هوشمندانه برای پیشبینی و مقابله با تهدیدهای سایبری است. سازمانهایی که از آن بهدرستی استفاده کنند، نهتنها امنیت خود را بهبود میبخشند، بلکه در برابر حملات آینده نیز مقاومتر خواهند شد.

چه کسانی از هوش تهدید بهره میبرند؟

هوش تهدید برای سازمانهایی با اندازههای مختلف مفید است، زیرا به آنها کمک میکند دادههای تهدید را پردازش کنند، مهاجمان خود را بهتر بشناسند، سریعتر به رخدادهای امنیتی پاسخ دهند و بهصورت پیشگیرانه در برابر حرکات بعدی مهاجمان سایبری اقدام کنند.

- کسبوکارهای کوچک و متوسط (SMB) – این اطلاعات به آنها کمک میکند تا به سطحی از امنیت دست یابند که در حالت عادی ممکن است برایشان دستنیافتنی باشد.

- شرکتهای بزرگ با تیمهای امنیتی گسترده – با استفاده از هوش تهدید خارجی، میتوانند هزینهها و نیاز به مهارتهای تخصصی را کاهش دهند و کارایی تحلیلگران امنیتی خود را افزایش دهند.

هوش تهدید از مدیران ارشد تا تحلیلگران امنیتی، برای همهی اعضای تیم امنیتی سازمان مزایای منحصربهفردی دارد، از جمله:

مزایای هوش تهدید برای نقشهای مختلف امنیتی

| نقش | مزایا |

|---|---|

| تحلیلگر امنیتی (Sec/IT Analyst) | بهینهسازی قابلیتهای پیشگیری و تشخیص تهدیدها و تقویت دفاعهای امنیتی |

| مرکز عملیات امنیت (SOC) | اولویتبندی رخدادها بر اساس ریسک و تأثیر آن بر سازمان |

| تیم واکنش به رخدادهای امنیتی (CSIRT) | سرعتبخشیدن به تحقیقات، مدیریت و اولویتبندی رخدادهای امنیتی |

| تحلیلگر اطلاعات تهدید (Intel Analyst) | شناسایی و ردیابی مهاجمان سایبری که سازمان را هدف قرار دادهاند |

| مدیریت ارشد (Executive Management) | درک ریسکهای امنیتی سازمان و آگاهی از گزینههای موجود برای کاهش آنها |

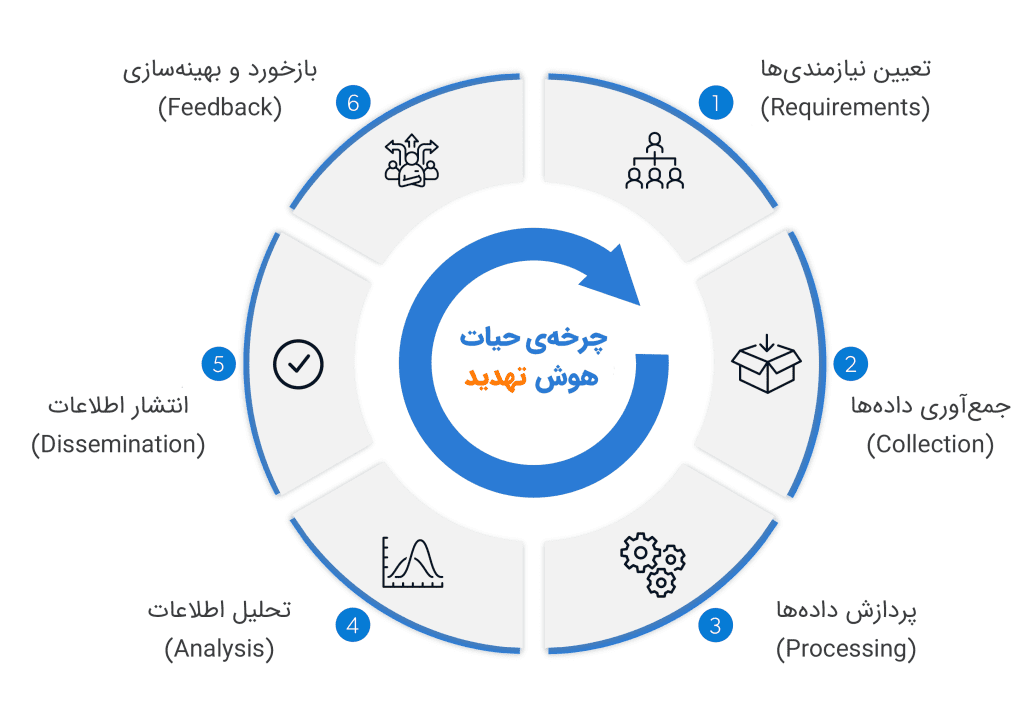

چرخهی حیات هوش تهدید

چرخهی حیات هوش تهدید فرآیندی است که دادههای خام را به اطلاعات پردازششده و کاربردی تبدیل میکند تا بر اساس آن تصمیمگیری و اقدام شود. نسخههای مختلفی از این چرخه در منابع گوناگون وجود دارد، اما هدف همگی یکسان است: راهنمایی تیمهای امنیتی برای توسعه و اجرای یک برنامهی مؤثر در زمینهی هوش تهدید.

یکی از چالشهای اصلی در این حوزه، ماهیت پویای تهدیدهای سایبری است؛ مجرمان سایبری بهطور مداوم روشهای خود را تغییر میدهند و سازمانها باید سریع سازگار شوند و اقدامات قاطعانه انجام دهند. چرخهی هوش تهدید چارچوبی منظم ارائه میدهد که به تیمهای امنیتی کمک میکند منابع خود را بهینهسازی کرده و واکنش موثرتری نسبت به تهدیدهای مدرن داشته باشند.

این چرخه شامل شش مرحلهی اصلی است که در قالب یک حلقهی بازخوردی اجرا میشود تا فرآیند بهبود مستمر را تضمین کند.

شش مرحلهی چرخهی حیات هوش تهدید

۱. تعیین نیازمندیها (Requirements)

این مرحله پایه و اساس یک عملیات موفق هوش تهدید را شکل میدهد. در این مرحله، تیم امنیتی اهداف و روششناسی برنامهی خود را بر اساس نیازهای ذینفعان تعیین میکند. سوالات کلیدی این مرحله شامل موارد زیر است:

- مهاجمان چه کسانی هستند و چه انگیزهای دارند؟

- سطح حملهی ما چقدر گسترده است؟ (یعنی چه داراییهایی در معرض خطر هستند؟)

- چه اقداماتی باید انجام شود تا دفاع در برابر حملات آینده تقویت شود؟

۲. جمعآوری دادهها (Collection)

پس از تعیین نیازها، تیم امنیتی شروع به جمعآوری اطلاعات مرتبط برای دستیابی به اهداف مشخصشده میکند. این اطلاعات میتواند شامل موارد زیر باشد:

- گزارشهای لاگ شبکه و ترافیک اینترنتی

- منابع اطلاعاتی عمومی (OSINT)

- فرومهای تخصصی و رسانههای اجتماعی

- نظر کارشناسان صنعت و متخصصان حوزهی امنیت

۳. پردازش دادهها (Processing)

دادههای خام جمعآوریشده باید به فرمتی مناسب برای تحلیل تبدیل شوند. این مرحله شامل موارد زیر است:

- سازماندهی اطلاعات در پایگاههای داده یا صفحات گسترده

- رمزگشایی فایلهای رمزگذاریشده

- ترجمهی اطلاعات بهدستآمده از منابع خارجی

- ارزیابی دادهها از نظر ارتباط و اعتبار آنها

۴. تحلیل اطلاعات (Analysis)

پس از پردازش دادهها، تیم امنیتی تحلیلی جامع انجام میدهد تا به پرسشهای مرحلهی اول (نیازمندیها) پاسخ دهد. در این مرحله، دادهها به اقدامات کاربردی و توصیههای عملی تبدیل میشوند که به ذینفعان سازمان ارائه میشود.

هدف این مرحله:

- تعیین الگوهای رفتاری مهاجمان

- پیشبینی حرکات بعدی تهدیدها

- ارائهی استراتژیهای مناسب برای کاهش ریسک

۵. انتشار اطلاعات (Dissemination)

در این مرحله، تیم هوش تهدید نتایج تحلیل را در قالبی قابلفهم برای ذینفعان ارائه میدهد. نحوهی ارائهی اطلاعات به نوع مخاطب بستگی دارد. معمولاً این گزارشها در قالب:

- گزارش یکصفحهای برای مدیران ارشد (CISO، CIO، CTO)

- ارائهی اسلایدهای کوتاه بدون اصطلاحات پیچیدهی فنی

- جزئیات دقیق فنی برای تیمهای عملیاتی امنیتی

۶. بازخورد و بهینهسازی (Feedback)

مرحلهی آخر شامل جمعآوری بازخورد از ذینفعان برای بهبود فرآیندهای آینده است. این بازخورد میتواند شامل:

- تغییر در اولویتهای امنیتی سازمان

- افزایش یا کاهش میزان گزارشدهی و بهروزرسانیها

- اصلاح نحوهی ارائهی اطلاعات برای مخاطبان مختلف

کاربردهای هوش تهدید در سازمانها

هوش تهدید در بخشهای مختلف سازمان کاربردهای متنوعی دارد. در ادامه، موارد استفادهی هوش تهدید بر اساس نقشهای کلیدی در امنیت سایبری آورده شده است:

| نقش | کاربردهای هوش تهدید |

|---|---|

| تحلیلگر امنیتی (Sec/IT Analyst) |

|

| مرکز عملیات امنیت (SOC) |

|

| تیم واکنش به رخدادهای امنیتی (CSIRT) |

|

| تحلیلگر اطلاعات تهدید (Intel Analyst) |

|

| مدیریت ارشد (Executive Management) |

|

انواع هوش تهدید و کاربردهای آن

در دنیای امنیت سایبری، انواع هوش تهدید اطلاعاتی حیاتی را درباره تهدیدهای موجود و بالقوه ارائه میدهد. این اطلاعات میتوانند شامل یک دامنه مخرب ساده یا تحلیلی جامع از یک مهاجم سایبری شناختهشده باشند.

هوش تهدید در سه سطح ارائه میشود که هرکدام دارای سطح تحلیل و پیچیدگی متفاوتی هستند و برای مخاطبان مختلفی طراحی شدهاند. همچنین، هر سطح هزینههای متفاوتی دارد. این انواع هوش تهدید عبارتاند از:

- هوش تهدید تاکتیکی (Tactical Threat Intelligence)

- هوش تهدید عملیاتی (Operational Threat Intelligence)

- هوش تهدید استراتژیک (Strategic Threat Intelligence)

۱. هوش تهدید تاکتیکی (Tactical Threat Intelligence)

چالش: بسیاری از سازمانها فقط بر تهدیدهای کوچک و سطحی تمرکز دارند.

هدف: دستیابی به دیدگاه گستردهتر از تهدیدها و مقابله با ریشه اصلی مشکلات امنیتی.

ویژگیهای هوش تهدید تاکتیکی:

- تمرکز بر آیندهای نزدیک

- شناسایی شاخصهای تهدید (IOCs) مانند آدرسهای IP مخرب، دامنههای آلوده، هشهای فایلهای مخرب

- قابلیت پردازش ماشینی و یکپارچهسازی با فیدهای اطلاعاتی و APIهای امنیتی

این نوع از هوش تهدید معمولاً بهصورت خودکار تولید میشود و میتوان آن را از منابع رایگان و متنباز (OSINT) دریافت کرد. اما عمر مفید کوتاهی دارد، زیرا اطلاعاتی مانند آدرسهای IP مخرب یا دامنههای آلوده میتوانند در عرض چند ساعت تغییر کنند و بیاثر شوند.

سوالات کلیدی برای ارزیابی هوش تهدید تاکتیکی:

- آیا سازمان از فیدهای اطلاعاتی (IOC Feed) استفاده میکند؟

- آیا IOCs بهروز و مرتبط با تهدیدهای فعلی هستند؟

- آیا تحلیل بدافزار بهصورت خودکار انجام میشود؟

۲. هوش تهدید عملیاتی (Operational Threat Intelligence)

چالش: مهاجمان سایبری از روشهایی استفاده میکنند که کمهزینه، مؤثر و کمریسک هستند.

هدف: شناسایی الگوهای حمله و تحلیل مهاجمان برای مقابله پیشگیرانه.

ویژگیهای هوش تهدید عملیاتی:

- تمرکز بر تحلیل رفتار مهاجمان

- بررسی سه سوال کلیدی:

- چه کسی پشت حمله است؟ (انتساب تهدید – Attribution)

- چرا حمله انجام شده است؟ (انگیزه مهاجم – Motivation)

- چگونه حمله انجام شده است؟ (تاکتیکها، تکنیکها و روشهای مهاجم – TTPs)

- تحلیل انسانی ضروری است و نمیتوان این نوع هوش تهدید را بهصورت کاملاً خودکار تولید کرد

از آنجا که روشها و استراتژیهای حمله (TTPs) معمولاً پایدارتر از ابزارهای مهاجمان هستند، هوش تهدید عملیاتی عمر مفید طولانیتری نسبت به هوش تاکتیکی دارد.

مهمترین بخشهای سازمان که از این نوع هوش تهدید استفاده میکنند:

- مرکز عملیات امنیت (SOC)

- مدیریت آسیبپذیریها

- تیم واکنش به رخدادهای امنیتی (CSIRT)

سوالات کلیدی برای ارزیابی هوش تهدید عملیاتی:

- آیا تیم امنیتی از TTPهای مهاجمان برای تدوین سناریوهای امنیتی استفاده میکند؟

- آیا از هوش تهدید برای اولویتبندی آسیبپذیریها استفاده میشود؟

- آیا از قوانین Yara و Snort برای شکار تهدیدات استفاده میشود؟

۳. هوش تهدید استراتژیک (Strategic Threat Intelligence)

چالش: سازمانها به اطلاعات بلندمدت و جامع برای تصمیمگیریهای امنیتی نیاز دارند.

هدف: ایجاد درک کلی از تهدیدات سایبری و تأثیر آنها بر اهداف کسبوکار.

ویژگیهای هوش تهدید استراتژیک:

- مناسب برای مدیران ارشد، تصمیمگیران و اعضای هیئتمدیره

- ارزیابی تأثیر تهدیدهای سایبری بر اهداف کسبوکار

- ارائه گزارشهای جامع برای مدیریت ریسک و استراتژیهای امنیتی کلان

هوش تهدید استراتژیک به سازمانها کمک میکند تا چشماندازی کلی از تهدیدهای امنیتی داشته باشند و استراتژیهای امنیتی خود را متناسب با آن تدوین کنند.

ابزارها و تکنیکهای مؤثر دیگر در هوش تهدید

علاوه بر سه دسته اصلی هوش تهدید سایبری که شامل هوش تهدید تاکتیکی، عملیاتی و استراتژیک میشود، ابزارها و تکنیکهای دیگری نیز در این حوزه مورد استفاده قرار میگیرند که آگاهی از آنها در زمان پیادهسازی برنامههای امنیتی ضروری است. در ادامه، به برخی از این ابزارها و روشها اشاره میکنیم.

پلتفرمهای هوش تهدید (Threat Intelligence Platforms – TIPs)

پلتفرمهای TIP بهعنوان مرکز مدیریت دادههای تهدید عمل میکنند و اطلاعات را از منابع مختلف جمعآوری، پردازش و تحلیل میکنند. این ابزارها در زمان واقعی دادههای تهدید را ادغام کرده و بینش ارزشمندی برای تیمهای امنیتی فراهم میکنند.

برای انتخاب بهترین پلتفرم، پیشنهاد میشود دورههای آزمایشی یا نسخههای نمایشی را بررسی کنید تا سازگاری آن با سیستمهای امنیتی سازمان مشخص شود.

یک نمونه از این پلتفرمها، پلتفرم هوش تهدید بیت دیفندر (ATI) است که از طریق IntelliZone دادههایی از شبکهای گسترده از حسگرها و اکوسیستمهای امنیتی ارائه میدهد.

هوش امنیتی (Security Intelligence)

این مفهوم فراتر از هوش تهدید است و شامل ترکیب دادههای داخلی و خارجی برای داشتن تصویری جامع از چشمانداز تهدیدات سازمانی است.

برای پیادهسازی این رویکرد، ابتدا یک ممیزی داخلی امنیتی انجام دهید تا منابع دادهای داخلی سازمان را شناسایی کنید. سپس دادههای داخلی را با هوش تهدید خارجی ادغام کنید تا تحلیلهای امنیتی دقیقتری داشته باشید.

هوش تهدید متنباز (Open-Source Threat Intelligence – OSINT)

استفاده از دادههای عمومی و رایگان میتواند به شناسایی الگوهای تهدید و تحلیل روندهای سایبری کمک کند.

برای شروع، از پایگاههای دادهی معتبر مانند منابع ارائهشده توسط CERT یا سازمانهای امنیت سایبری معتبر استفاده کنید. همچنین راهنماها و دورههای آموزشی رایگان را بررسی کنید تا با روشهای جمعآوری و تحلیل دادههای متنباز آشنا شوید. برای تأیید صحت اطلاعات، دادهها را با چندین منبع معتبر مقایسه کنید تا از یکپارچگی و اعتبار اطلاعات اطمینان حاصل شود.